소위 ‘IT 위장취업 부대’, 실리콘밸리, 유럽 등에 널리 침투

AI도구 활용 그럴듯한 이력서, 위조신분증, ‘원격업무’ 지원

북한이면서 미국에 있는 양 위장, 입사 후 본격 해킹 시작

다양한 배후 시스템 도움, ‘월급’은 3국 경유, 北당국으로 송금

위장취업자들 업무능력 뛰어나, 기업들도 감쪽같이 속아넘어가

[애플경제 전윤미 기자] 북한의 소위 ‘IT 부대’의 서방 세계 위장 취업이 늘 문제가 되고 있다. 심지어는 ‘포춘 500대 기업’ 대부분이 이들 북한 출신 IT직원을 이미 채용하고 있는 것으로 알려져 충격을 주고 있다. 더욱 문제는 이미 이런 현상이 널리 퍼지며, 기업들도 이를 알고 있음에도 묵인하거나, 공개적으로 이슈화되는 것을 피하고 있다는 점이다. 이 사실이 알려질 경우 초래될 기업 평판의 하락과 불법 여부, 스스로 겪는 당혹감 때문에 섣불리 밝히지 못하고 ‘쉬쉬’하는 경우가 많다.

이에 최근엔 팔로알토 네트웤스나 크라우드 스트라이크, 디텍스 등 유력한 글로벌 보안업체들이 이를 집중 분석하며 관심을 보이고 있다. 이들은 ‘북한 IT부대 위장취업’의 전모를 소상하게 들춰내기도 한다. 그 과정에서 서방 세계 사업기관이 압수한 수많은 가짜 이력서, 링크드인 프로필, 위조 신분증 등이 대량으로 밝혀지며 위장취업의 규모와 정교함을 실감케도 했다.

北위장취업, 수 년 전부터 날로 심해져

사실 북한에게 서방 기업 위장취업은 미국의 대북제재를 피할 수 있는 귀중한 수입원이다. 미국 내 고소득 원격 근무자로 취업한 후, 평양으로 자금을 송금하는 것이다. 특히 지난 2년 동안 이런 현상은 더욱 심각해지고 있다.

이에 디텍스 시스템은 ‘엑시오스’에 “북한은 지적 재산을 훔친 후 직접 프로젝트에 착수해 왔다.”면서 “이들은 AI를 이용, 이미 하고 있는 일(해킹 등)을 기하급수적으로 확대할 것이다. 그러면 더욱 문제는 심각해진다” 경고했다.

그러나 북한 구직자를 걸러내는 것은 말처럼 쉽지 않은 일이다. 이들의 위장취업 ‘작전’이 다국적 기업만큼이나 복잡해졌기 때문이다. 여기에는 여러 북한 정부 기관, 중국에 기반을 둔 수십 개의 위장 기업, 그리고 이런 행위를 은밀히 조력하는 미국인들이 연루되어 있다.

더욱이 북한의 위장 IT 인력은 업무 수행 능력이 뛰어난 경우가 많다. 해당 기업에도 능력을 인정받고 중요한 포스트에 접근하기도 한다. 그러다가 결국은 민감한 데이터를 훔치거나, 돈을 갈취하곤 한다.

미국인까지 포함, 위장취업 실행하는 배후 집단

북한은 이같은 원격 IT 인력을 양성하는 데 오래 시간간 투자해 왔다. 원격 사기뿐만 아니라 기업 스파이, 지적 재산권 도용 등에 대한 교육도 해왔다. 이들은 주로 김책공업대학이나 평양과학대학과 같은 엘리트 기관에서 선발되어 훈련을 받았다. 그중 일부는 소프트웨어 개발, AI, 암호화 분야를 전문으로 한 고급인력들이다.

DTEX의 연구에 따르면, 가장 진보된 형태의 노동자 사기는 기업 침투, 사기 행각, 자금 세탁으로 악명 높은 정부 해킹 그룹인 APT 45와 같은 조직과 연계되는 경우가 많다. 이 계획에 가담한 다른 조직으로는 라자루스 그룹(Lazarus Group)과 228연구센터다.

전자는 북한 정권의 암호화폐 해킹을 주도하고 암호화폐 기업 내부자를 포섭하는 수법을 즐겨 쓴다. 후자는 북한 정보기관 내 새로운 AI 연구 부서다.

이들은 사이버 보안 회사들은 이들의 해킹조직에 대해 ‘재스퍼 슬리트’(Jasper Sleet)니, ‘문스톤 슬리트’니, 페이머스 천리마(Famous Chollima)니 하는 이름을 붙이고 예의주시하고 있다. 최근 이들 보안업체들이 파악한 바에 따르면 “북한 출신 IT 직원을 고용하지 않은 포춘 500대 기업을 아직 만나보지 못했다”는 얘기가 나올 정도다.

구글도 지난 5월 RSA 컨퍼런스에서 “북한 인력이 본사 채용에 지원하는 것을 목격했다”고 밝혔다. 이 밖에도 수많은 기업들이 이런 입장을 밝히고 있다. 글로벌 사이버 보안 교육 업체인 ‘KnowBe4’마저 작년에 북한 IT 직원을 고용했다고 실토했다. 보안 교육을 기치로 내건 기업마저 그들의 속임수에 넘어간 것이다. 일부 암호화폐 스타트업들도 WSJ에 “거의 2년 동안 모르고 북한 인력을 채용해왔다”고 밝혔다.

이런 실태를 심층 분석한 팔로알토 네트웍스는 “대형 고객사가 신규 채용 공고를 올린 지 12시간 만에 지원한 사람의 90% 이상이 북한 인력으로 의심된다”고 했다. 그러면서 “서방기업치고 계약직 IT 직원을 고용하는 사람이라면 이런 일을 다들 겪어본 적이 있을 것”이라고 했다. 그 중엔 원격 IT 인력에 의존하거나, IT 업무를 컨설팅 회사에 아웃소싱하는 중소기업들도 다수 포함되어 있다.

크라우드 스트라이크는 이달 초 발표한 연례 위협 추적 보고서에서 북한 요원들이 원격 소프트웨어 개발자로 취업한 사건 320건 이상을 조사했다. 이에 따르면 미국과 서방기업 위장취업 배후엔 다수의 기존 북한 출신 IT 근로자, 중국 기업, 심지어 소수의 미국인까지 포함된 집단들이 반드시 있는 경우가 많다.

‘중국 등 3국에 먼저 취업’ 가짜 신원 확보

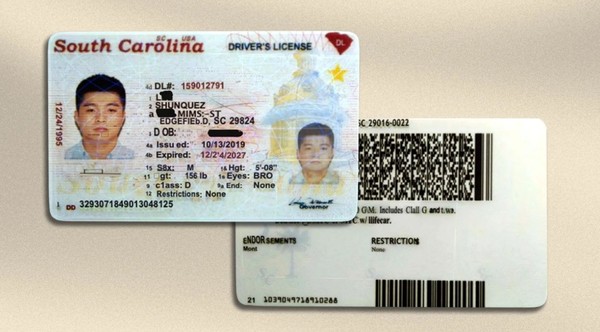

우선 북한 근로자들은 의심을 최소화하기 위해 중국이나 제3국에 먼저 취업한다. 이를 통해 효과적으로 써먹을 수 있는 잠재적 신원을 만든다. 실제 인물이나 사망한 미국 시민의 신원을 도용하는 경우가 많다. 이를 위해 그들은 가짜 비밀번호, 사회보장카드, 공과금 고지서를 만든다. 그러나 이들의 가짜 신분증을 자세히 보면, 사진 배경에 하나같이 똑같은 식탁보가 보이기도 한다. 한 장소에서 동시에 여러 명의 신분증 사진을 촬영한 것이다.

예를 들어, 지난해 12월 미 법무부가 적발한 북한 출신 위장 취업자 14명도 그런 경우다. 이들은 도용된 신분증을 사용하여 수십 개의 일자리에 지원한 것으로 밝혀졌다.

이들은 또 업워크, 파이버, 링크드인 등 제3자 채용 플랫폼에 게시된 SW개발 부문이나, 기술직, 데브옵스 분야의 채용 공고를 물색한다. 그 과정에선 AI도구까지 동원, 지원서를 작성하고 제출하기도 한다. 보안업체인 ‘스파이클라우드 랩스’는 “많은 근로자들이 그럴듯한 이력서와 링크드인 프로필을 작성하는 데 AI 도구를 활용하고 있다”고 확인했다.

이들 위장취업자들 간에도 자질이나 능력면에서 차이가 큰 것으로 알려졌다. 그중엔 매우 뛰어난 영어실력과 업무 능력을 갖춘 ‘인재’가 적지 않다는 것이다. 그래서 기업체로선 ‘홀딱’ 넘어갈 수 밖에 없다.

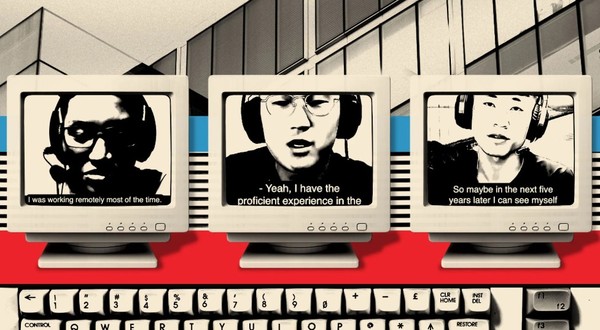

원격 면접 과정에서도 감쪽같이 위장, 속여

그러나 면접만으론 이들을 식별해낼 수 없다. 주로 원격으로 이뤄지는 면접을 위해 이들은 AI 기반 페르소나를 사용하거나, 면접 과제로 주어진 기술 코딩 프로젝트를 능숙히 처리해는 숙련된 인력도 많다. 그렇다보니 기업체 인사 담당자들은 몇 주쯤 지나서야 직원들의 외모나 행동이 면접 때와 달라진 것을 보고 문제가 있음을 깨닫는 경우도 있다.

일단 입사후 직책을 얻은 다음 이들은 나름의 ‘작업’을 시작한다. 일단 “회사 노트북을 미국 모처의 주소로 배송해 달라”고 요청하는 경우가 많다. 그럴 경우 급하게 이사 중이거나, 개인적인 화급한 사정 등을 이유로 든다. 그 주소는 바로 미국인 공범의 것일 가능성이 크다. 이들은 소위 ‘노트북 농장’으로 불리며, 브로커 활동을 하고 있다.

이들 미국인 브로커들은 또 북한 노동자가 해외에서 노트북을 조작할 수 있도록 노트북에 특정 원격 데스크톱 소프트웨어를 설치하라는 요구를 받는다. 실제로 미국 FBI는 지난 달 ‘노트북 농장’으로 확인 내지 의심되는 14개 주의 21개 사업장을 수색, 137대의 노트북을 압수하기도 했다.

월급이 실제로 북한 정권에 지급되도록 하는 수법도 있다. 이를 위해 미국인 브로커 등 조력자들은 흔히 중국 전역의 위장업체에 월급을 보내도록 하거나, 암호화폐 거래소를 통해 돈을 빼돌리기도 한다. 지난 5월 시장분석업체 ‘스트라이더 테크놀로지스’는 이런 북한의 ‘우회 작전’을 지원하는 것과 관련된 중국 기업 35곳을 파악한 바 있다.

유명한 보안업체 ‘소포스’도 그 수법과 과정을 치밀하게 분석했다. 이에 따르면 위장취업을 위한 수법과 경로가 매우 정교하고 복잡하다보니, 기업으로선 이런 사기 징후를 파악하기 어렵다. 물론 시간이 지나면서 비정상적인 원격 접속 도구나 이상한 브라우저 동작을 감지할 수 있다. 인사팀은 동일한 전화번호를 재활용하는 추천서나 이력서를 발견할 수도 있다. 그러나 이런 징후 들을 모두 파악할 수 있어야만 적발이 가능하다는게 문제다.

여러 기술적 조사와 함께 일상의 사소한 행태 등 ‘인간적 측면’까지 고려하고 파악해야 하므로 무턱대고 해고하는 것도 쉽지 않다. 더욱이 이들은 대체로 업무 능력이 뛰어난 경우가 많다. 그래서 “많은 기업들은 처음엔 (원격업무 중인) 그들이 실제로 북한에 있을 수 있다는 사실조차 믿지 않으려한다”는게 소포스의 얘기다.

北대북제재 피한 ‘외화벌이’, 기업들 피해 심각

그러나 이로 인한 기업의 피해는 심각하다. 이들은 민감한 내부 데이터를 다운로드하고, 거액의 돈을 갈취하거나, 회삿돈을 최대한 빨아들이느라 혈안이 되곤 한다. 일부는 산재 보상을 포함한 법적 소송을 벌이기도 한다. 심지어는 해고되기까지 시간을 벌기 위해 ‘가정 폭력 보호’를 청구하려는 직원도 있었다는 얘기다. 더욱이 일부 기업은 미국의 대북 제재를 의도치 않게 위반했다는 이유로 처벌받을 수 있다는 우려 때문에 사건 자체를 감추기도 한다.

이런 행태는 결국은 북한 정권을 위한 수익 창출이 최종 목적이다. 이와 관련된 북한 해킹 그룹은 더욱 정교하고 위험한 방향으로 진화하고 있다. 특히 국방 분야에서 날로 문제가 심각해지고 있다. AI 기술이나, 드론 제조, 기타 국방분야의 계약 업무에 대한 정보를 열심히 공부하며 연구하고 있다.

최근 이들은 미국 기업들이 경계심을 강화함에 따라 유럽으로 눈을 돌리고 있다. 유럽 전역에 ‘노트북 공장’을 짓고 있다. ‘크라우드 스트라이크’는 “폴란드, 루마니아, 영국 등 유럽에서도 이러한 현상이 나타나는 등 이들의 마수는 전 세계로 확장되고 있다.”고 경고했다.