우주공간 송수신·제어 위한 ADCS, EPS, CDHS 등 ‘해킹’

명령 조작, 데이터탈취, 도청, 통신교란 등 ‘치명적 결과’ 유발

암호화, 접근제어, 신원관리, 통합보안관리 등 필요

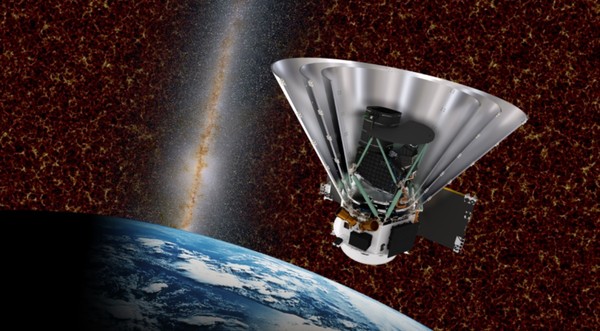

[애플경제 이윤순 기자] 디지털기술을 기반으로 한 본격적인 우주시대가 펼쳐지면서 새삼 이에 대한 사이버공격을 예방하고 대처하기 위한 우주 사이버보안의 중요성이 부각되고 있다. 해커들은 위성의 궤도 내 안정적 작동을 지원하는 기본 시스템, 즉 ‘버스(Bus)’로 불리는 ADCS, EPS, CDHS, COM 등을 집중 공격 대상으로 삼고 있다. 만약 이들에게 노출될 경우 위성과 우주공간의 송수신이나 전력 에너지, 정확한 기능과 이동 등을 위한 하드웨어와 소프트웨어가 손상, 치명적 결과를 초래할 수도 있다는 지적이다.

치명적 공격으로 ‘전지구적 재앙’ 유발도

해커들은 통신명령을 조작하거나, 재밍 또는 스푸핑 공격을 가하기도 한다. 또 데이터를 도청, 통신을 교란시키거나 지상국 시스템을 공격하기도 한다. 실상 해커들에게 우주공간에 광범위하게 설치된 시설과 디바이스는 유혹적인 공격 대상이 되고 있다. 최근에 우주 분야만 공격하는 해킹 그룹도 등장할 정도다. 이들의 공격이 성공할 경우엔 단순한 데이터 유출에 그치지않고, 우주 시스템에 치명적인 영향을 끼침으로써 전지구적 재앙을 초래할 수도 있다는 우려다.

이런 위험은 우주 기술경쟁이 가속화될수록 더욱 커지고 있다. 기왕의 스페이스X의 스타링크, 그리고 최근 MS의 애저 스페이스(Azure Space) 등으로 이어지면서 더욱 고도화되고 있다. 이 분야 전문가인 류재철 충남대 교수는 정보통신기획평가원 등을 통해 공개한 연구보고서에 “특히 애저 스페이스는 클라우드 컴퓨팅과 AI 기술을 바탕으로 우주 데이터를 분석하고 있다”고 전하면서 “특히 데이터 보안을 강화, 안전한 정보 교환을 가능하게 한다”며 우주 사이버보안의 중요성을 강조해 눈길을 이목을 집중시키고 있다.

흔히 위성 시스템은 지상국과 위성으로 되어있으며, 양자는 통신 채널을 통해 연결된다. 해커들은 바로 이들 통신 채널을 주로 ‘먹잇감’으로 삼고 있다.

자이로스코프, 태양 센서, 자력계 등을 활용, 위성의 위치와 모양을 측정하고, 자세를 제어하는 ADCS(Attitude Determination and Control System), 그리고 전력을 생성하는 EPS(Electric Power System), 지상국과 통신하며 데이터를 처리, 전송하는 CDHS(Command and Data Handling System) 등으로 구성되어있다. 이들은 위성의 핵심 요소로서, 해커들의 집중 공격 대상이 될 수 있다.

또 통신위성에는 카메라, 센서 등 통신 장비가 탑재된다. 이들은 흔히 페이로드(Payload)로 불리며, 역시 위성이 정상적으로 작동할 수 있게 하는 장치들이다. 류 교수는 “이들은 복잡한 하드웨어와 소프트웨어로 구성되어 있어, 다양한 사이버 공격의 표적이 될 가능성이 크다”면서 “특히, 위성의 버스와 페이로드는 각각의 역할과 구조적 특성에 따라 고유한 보안 취약점을 지닌다”고 지적했다.

해커들, 위성-지상국 겨냥 다양한 수법의 공격

해커들의 공격 양상은 통신 명령을 조작하거나, 위성과 지상국 간의 명령을 가로채고 변조하는 등으로 다양하다. 예를 들어, 악성 명령을 전송, 위성의 하위 시스템에 침투하고, 이를 통해 비정상적인 궤도나 자세를 설정하거나, 전력 공급을 방해하며 시스템을 중단시키기도 한다. 이로 인해 위성의 주요 기능이 중단되거나, 통신 암호화가 방해받을 경우 그 결과는 치명적이다.

해커들은 또 고출력 신호를 통해 통신 채널을 방해하거나 위성 신호를 위조하기도 한다. 이로 인해 통신이 완전히 차단되거나 변조된 데이터가 전달될 수 있다. 결국 위성과 지상국 간의 소통이 불가능해지거나, 위성이 제 역할을 할 수 없게 한다.

특히 암호화되지 않은 데이터 송수신 채널을 통해 미션 데이터를 도청하는 경우도 있다. 이를 통해 암호화 키를 확보, 중간에서 통신 데이터를 가로챌 수 있다. 이런 사태가 생기면 데이터가 노출되고, 위성이 제 기능을 할 수 없게 된다. 또 위성의 관측 결과가 잘못 해석되거나, 지상국에서 잘못된 결정을 내리게 할 수도 있다.

아예 지상국 시스템을 해킹하는 경우도 있다. 위성과의 통신이나 제어를 담당하는 핵심 인프라인 지상국을 표적으로 삼아, 네트워크에 침입해 악성코드를 주입하고, 인증 정보를 탈취할 수도 있다. 심한 경우 지상국을 장악함으로써 위성을 통째로 탈취, 온갖 해킹과 공격을 할 수도 있게 된다.

다양한 사이버보안 대책

이런 위험을 방지하기 위해 전문가들은 암호화를 비롯, 접근 제어, 관계자들에 대한 신원관리 등 다양한 보안 대책을 강구해야 한다는 지적이다.

그 중 암호화는 가장 기본적인 방어 수단이다. 특히 위성과 지상국 간 통신에는 ‘AES-256’과 같은 관용암호방식을 비롯, 암호키 공유를 위해 공개키암호방식을 사용한다. 일종의 대칭키 블록암호인 AES-256은 AES는 NIST(미국 표준 기술 연구소)에 의해서 표준으로 지정된 암호화 방식이다. 또 NSA에 의해 1급 비밀에 사용할 수 있도록 승인된 암호화 알고리즘이며, 오픈소스로 공개된 알고리즘이다. 높은 안전성과 속도를 인정받으며, 전 세계적으로 많이 이용된다. 그렇다보니 역설적으로 랜섬웨어에 많이 악용되고 있기도 하다.

최근에는 또 양자컴퓨터 시대에 대비한 안전한 암호키 공유 방식 연구가 활발히 진행되고 있다.

또 ‘Secure OS’, 제로 트러스트, 트러스트존과 같은 안전한 실행환경 등의 기술도 위성에 장착되고 있다. 2017년에는 대형 선박이나 항공기에서 사용되는 소형 위성통신 시스템이 인터넷 망과 HTTP 프로토콜을 통해 접근이 가능하다는 사실이 밝혀져 경각심을 주기도 했다. 이는 “내부에서만 제한적으로 접근이 가능한 시스템이 부적절한 망 구성으로 인해 외부에 노출되어 취약성을 들어난 사례”라는 지적이다.

각종 우주 기술과 시설을 운영하는 인력에 대한 신원관리도 강조되고 있다. 이를 통해 접근 권한을 효과적으로 관리하는 것이 무엇보다 중요하다는 얘기다. 실제로 2023년 일본우주항공개발기구의 ‘Active Directory’ 서버를 통한 무단 접근이 이루어져 방대한 데이터가 유출되는 사례가 발생하기도 했다. AD는 조직 내 자격 증명 및 접근 권한 등을 관리하는 시스템이다. 그러나 인증된 객체에 무제한적 접근을 허가함으로써 이같은 사고가 발생했다는 지적이다.

SIEM(Security Information and Event Management)과 XDR(Extended Detection and Response) 등과 같은 ‘통합 보안 관리 방안’도 대응책으로 주목받고 있다. 이는 조직의 보안 관련 데이터를 실시간으로 수집, 분석해 위협을 탐지하고 대응하는 시스템이다.