‘NGate’ 맬웨어, 훔친 데이터로 NFC 지원 ATM 인출

웹앱 통합 개념 PWA 또는 진보된 ‘WebAPK’ 악용

[애플경제 전윤미 기자] 사이버 범죄자들이 안드로이드 근거리 무선 통신(NFC)을 통해 데이터를 훔치기 위해 새로운 맬웨어를 배포하고 있다. ‘NGate’라는 새로운 맬웨어를 사용, 정교한 사회 공학적 수법을 통해 안드로이드 폰에서 근거리 무선 통신 데이터를 훔친다는 사실이 알려져 충격을 주고 있다. 이렇게 훔친 데이터를 미끼로 해커들은 몸값 흥정에 나선다.

PWS 의심않는 점 악용, 카드 정보 빼내

사이버 보안 회사 ESET에 따르면 해커들은 신종 맬웨어를 이용, 사용자의 데이터를 훔쳐 NFC 지원 ATM에서 현금을 인출해낸다. 이들은 처음엔 플레이스토어 외부의 모든 웹사이트에서 앱을 설치할 수 있는 진보적 웹 앱 기술을 악용했다. 이 기술은 데스크톱의 크롬 기반 브라우저나 파이어폭스, 크롬, 에지, 오페라, 사파리, 오리온, 삼성 인터넷 브라우더 등 에서 두루 사용할 수 있다.

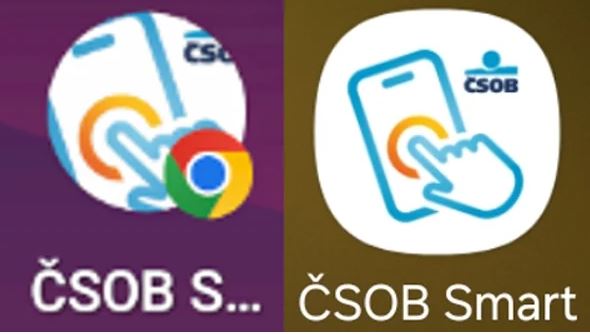

브라우저를 통해 직접 액세스하는 웹앱 개념의 PWA(Progressive Web Apps)는 유연하고 일반적으로 호환성 문제가 발생하지 않는다. PWA는 시스템에 설치되면 아이콘으로 식별할 수 있으며, 아이콘에는 작은 브라우저 아이콘이 추가로 표시된다. 피해자는 피싱 웹사이트에서 독립 실행형 앱을 다운로드한다. 또 타사 웹사이트에서 앱을 설치하기 위한 추가 권한을 굳이 요청하지 않는다.

사이버 범죄자는 바로 이런 점을 노린다. PWA를 사용하며 의심하지 않는 사용자를 전체 화면 피싱 웹사이트로 유도한 후 자격 증명이나 신용 카드 정보를 빼내는 것이다.

이런 수법은 PWA에서 나아가, 보다 진보된 유형의 PWA인 ‘WebAPK’로 전환했다. PWA는 웹 기술을 사용해 구축된 앱인 반면, WebAPK는 PWA를 기본 안드로이드 애플리케이션으로 통합하는 기술을 사용한다. 이들 해커들로선 WebAPK를 사용하는 것이 더 은밀하다. 아이콘에 더 이상 작은 브라우저 아이콘이 표시되지 않기 때문이다.

이러한 사기성 웹사이트는 또 구글 플레이 스토어를 모방, 사용자에게 혼란을 주기도 한다. 실제로는 피싱 웹사이트를 내려받았지만, 마치 플레이 스토어에서 설치한 것으로 믿게 하는 것이다.

NFCGate’, 기기 루팅않고도 두 기기 간 NFC 데이터 연결

이같은 ‘NGate’ 맬웨어는 지난 3월 처음 등장했다. PWA 및 WebAPK 피싱 공격에 동원된 도메인을 통해 갑자기 NGate라는 새로운 맬웨어가 퍼지기 시작했다. 피해자의 휴대전화에 설치, 실행되면 은행 정보를 요청하는 가짜 웹사이트가 열리고, 해당 정보가 해커에게 전송되는 것이다.

이 맬웨어는 내장한 ‘NFCGate’라는 도구는 기기를 루팅하지 않고도 두 기기 간에 NFC 데이터를 릴레이할 수 있는 합법적인 도구다. 사용자가 은행 정보를 제공하면 해당 사용자는 스마트폰에서 NFC 기능을 활성화하고, ‘앱이 카드를 성공적으로 인식할 때까지 스마트폰 뒷면에 신용카드를 갖다 대라’는 요청을 받는다.

앱이 NFC를 활성화하고 결제 카드를 인식하는 과정에서도 의심의 여지를 없애기 위해 절묘한 수법을 쓴다. 즉, 은행이나 기업을 사칭, 사용자에게 SMS 메시지를 보내 세금 신고서를 언급하고, 악성 PWA로 이어지는 피싱 웹사이트 링크를 보낸다. 이를 설치, 실행하면 해당 앱은 다시 사용자에게 은행 자격 증명을 요청한다.

은행이나 기업 가장, 사용자에 접근

이때 해커는 은행이나 기업을 가장, 사용자에게 전화를 건다. 피해자는 이전 SMS로 인해 계정이 손상되었다는 알림을 이미 받은 후다. 해커는 다시 사용자에게 “PIN을 변경하고 모바일 애플리케이션을 사용하여 은행 카드 세부 정보를 확인하여 은행 계정을 보호하라”는 메시지를 보낸다. 그런 다음 사용자에게 NGate 맬웨어 애플리케이션으로 연결되는 링크가 포함된 새 SMS를 보낸다. 해당 링크가 설치되면, 앱은 NFC 기능을 활성화하고 스마트폰 뒷면에 신용카드를 눌러 인식하도록 요청한다. 이때 데이터가 실시간으로 공격자에게 전송된다.

해커들이 훔쳐낸 정보는 다양한 사기 행위에 이용된다. 은행 계좌에서 자금을 인출하거나 신용카드 정보를 사용하여 온라인으로 상품을 구매하기도 한다. 훔친 NFC 데이터를 통해 원래 신용카드를 에뮬레이션하고, NFC를 사용하는 ATM에서 돈을 인출할 수 있다는 점에서 이는 신종 해킹 수법인 셈이다.

현재는 체코 등 유럽 일부 국가에서 이같은 수법의 신종 맬웨어 수법이 확산되고 있다. “앞으로 더 많은 사이버 범죄자들이 NFC를 통해 돈을 훔치기 위해 유사한 기술을 사용할 가능성이 높다”고 경고한 ESET는 “특히 NFC가 개발자들에게 점점 더 인기를 얻고 있기 때문에 더욱 위험성이 커지고 있다”고 주의를 당부했다.

속지않으려면 이런 점 주의해야

이에 사용자들은 반드시 다운로드하는 애플리케이션의 출처를 확인하고 URL을 주의 깊게 조사하여 적법성을 확인해야 한다는 조언이다. 또 구글 플레이 스토어와 같은 공식적이고 믿을 만한 출처가 아닌 곳의 SW는 다운로드해선 안 된다. 특히 지불 카드 PIN 코드를 공유해서도 안 된다. 어떤 은행이나 기업도 이 정보를 요구하진 않는다. 이 경우 해커와의 통화를 중단하고, 직접 해당 은행이나 회사로 확인 전화를 할 필요가 있다.

특히 가상 카드는 기기에 안전하게 저장되고, 생체 인증과 같은 추가 보안 조치로 보호할 수 있다. 그러므로 기존의 물리적 카드 대신 그 디지털 버전을 사용하는게 안전하다. 모바일 기기에 보안 소프트웨어를 설치하는 것도 방법이다. 이를 통해 휴대전화가 맬웨어와 원치 않는 애플리케이션을 감지할 수 있게 한다.

또 사용하지 않을 때 스마트폰에서 NFC를 비활성화해야 한다. 추가적인 데이터 도난을 막기 위해서다. 해커들은 공공장소에서도 주인이 없는 지갑, 지갑, 백팩을 통해 카드 데이터를 읽을 수 있다. 이를 통해 훔쳐낸 데이터를 소액 비접촉 결제에 사용할 수도 있다. 그래서 ‘보호 케이스’를 사용해 타인이 몰래 카드를 스캔하지 못하도록 하는 것도 방법이다.