CHM 파일, HTML코드 상․하단, 공격자 원하는 코드 삽입

MS Office, 최근 MS차단 불구, 추가 매크로 코드로 우회, 취약점 이용

‘사용자계정\Temp’ 등 파일 저장 경로 유사성도 보여

[애플경제 이윤순 기자] CHM 파일은 LNK파일과는 달리, 컴파일되어 압축된 HTML 형식을 띤다. 이는 텍스트, HTML 태그와 요소, 스크립트 언어(JS, VBS), ActiveX 컨트롤 등을 포함하기도 한다. CHM 파일을 실행할 경우는 기본적으로 내장되어 있는 도움말 실행도구인 ‘hh.exe’를 이용한다. 이때 “스크립트 언어를 사용할 수 있다는 점과, 추가적인 프로그램 설치 없이 ‘hh.exe’로 악성 행위를 가능하게 하기 때문에 공격에 많이 사용되는 것으로 보인다”는 이글루 코퍼레이션의 설명이다.

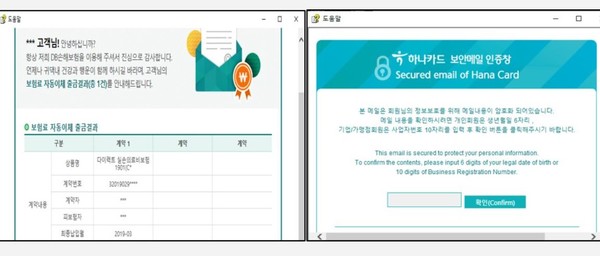

이 역시 금융 분야의 보안메일 , 법률, 해외 이슈, 암호화폐 등 이슈가 발생할 때마다 해당 이슈의 제목 및 내용을 이용하여 스피어피싱을 진행하고 있다. 또 사용자 계정 또는 공용 계정 내의 폴더에 페이로드 생성 후 실행하는 수법은 LNK 파일과 같다.

CHM, 금융 보안메일, 법률, 암호화폐 등 악용 ‘스피어피싱’

다만 CHM 파일은 HTML로 이루어져 있어 소스코드 확인이 가능하다는게 그나마 다행이다. CHM 악성코드를 분석하면, HTML 코드 하단 또는 상단에 공격자가 원하는 코드를 삽입하여 악성코드를 실행한다. 또 정상적으로 보이기 위해 실제 업체에서 사용 중인 정상 코드를 도용하기도 한다.

HTML 코드 하단에 코드를 삽입하는 경우, HTML 소스처럼 보이게 하기 위해 소스 최하단에 ‘script’ 태그를 이용, 악성 스크립트 코드를 삽입한다. 또 ‘스크립트’를 실행할 경우 ‘ hh.exe’를 사용, 실행하고자 하는 코드를 복호화한 후 VBS, JSE 형태의 스크립트 파일로 생성하게 된다.

또 HTML 코드 상단에 코드를 삽입할 경우는 정상적인 HTML 코드 사이에 ‘mshta.exe’를 이용, 서버에 접근을 시도하는 코드를 삽입한다. 최초 실행 시 ‘도움말’ 창이 추가로 실행되면서 서버에 접근을 시도하기도 한다. 이는 당장 접근이 불가능한 경우, 추가로 공격을 하기 위해 설정하는 행위로 해석된다.

흔히 사용자들은 중요한 메일을 발송할 경우 본인확인을 위해 생년월일 또는 특정 비밀번호를 입력해야만 내용을 볼 수 있는 보안 메일을 사용하는 사례가 많다. HTML을 이용한 공격의 경우는 스피어피싱의 시나리오에 적합하다는 점을 노려, 보안 메일을 사칭하기도 한다. 이때 피해자는 수신받은 메일이 보안 메일로 되어있어, 사이버 공격과 관련 없는 정상 메일로 판단, 자칫 첨부 파일을 실행할 가능성이 크다. 그럴 경우 악성코드가 내부에서 작동, 피해를 야기하게 된다.

매크로 아닌 LNK등 악성코드 디코이 문서로 이용도

북한발 사이버공격에 MS Office 파일(docx, xlsx등)도 즐겨 사용된다. MS Office 파일을 이용한 공격 수법은 그러나 마이크로소프트가 신뢰할 수 없는 위치에서 실행된 파일에 대한 매크로 차단정책을 발표한 이후 다소 줄어들었다. 대신에 매크로가 아닌 LNK등 다른 악성코드의 디코이(위장) 문서로 이용되었다.

하지만 MS Office를 이용한 공격이 아주 사라진 것은 절대 아니다. 매크로 코드 내부에서 추가 매크로 코드 생성을 통한 탐지 우회나, 취약점을 이용하여 아직 패치가 진행되지 않은 피해자 PC를 노리는 수법은 여전한 것이란 분석이다.

이글루코퍼레이션의 보안분석팀 오원보 연구원은 “MS Office 샘플 9종을 분석, 악성코드의 공격 수법을 보면, 대부분의 키워드가 메일 수신자들이 현혹할 만한 내용을 포함하고 있다.”면서 “실제 MS Office 악성코드 샘플 목록을 보면 최초 파일 실행의 파일명은 ‘회원비 지급의뢰서’이지만, 문서 내용은 ‘사례비 지급의뢰서’로 확인되며, 매크로 사용을 위해 ‘콘텐츠 사용’ 버튼이 활성화되어 있는 것으로 확인된다”고 전했다.

그에 따르면 또 해당 매크로는 내부 코드에 의해 동적으로 매크로를 수정하여 2차 매크로 코드를 생성한다. 기본적으로 동적 매크로 수정은 비활성화되어 있기 때문에 VBOM(VB 개체 모델) 예외를 체크함으로써 우회할지 여부를 확인하는 것이다.

특히 53종의 파일 분석 결과, 북한발 사이버 공격자는 금융 분야의 보안 메일을 가장 많이 사칭하는 것으로 나타났다. 뒤를 이어 신청서, 시행규칙, 일정표 등의 내용을 사칭한 행정 키워드, 북한 또는 통일부 관련 내용으로 위장한 외교 키워드를 많이 사용했다.

“정상 클라우드 스토리지 서비스를 C2로 이용, 주의”

또 파일 저장 경로의 유사성도 보였다. 공격에 사용될 파일을 ‘사용자계정\Temp’ 경로에 가장 많이 사용하는 것으로 확인되었다. ‘Users\Public’ 경로가 그 뒤를 이었으며 Users\Public, Users\Public\Document, Users\Public\Libraries 총 3개 폴더를 추가로 사용함으로써 파일을 은닉하고 있다. 특히 ‘Public’ 경로의 경우 공용 계정이기 때문에 사용자가 인지하지 못하는 경로에 파일 은닉을 시도하기도 한다.

오 연구원은 특히 “정상 클라우드 스토리지 서비스를 C2(서버)로 이용한다”고 주의를 환기했다. 즉 “정상 클라우드 스토리지 서비스를 C2로 이용해, 공격에 사용하는 경우가 전체의 18%를 차지한다.”면서 “해당 서비스를 C2로 이용하는 경우 사용자들이 보안장비에서 정상적인 서비스 접근으로 인식해 악성코드가 포함되어 있으나 탐지되지 않는 경우를 노리는 것으로 보인다.”고 지적했다.

그는 또 “확장자는 다르지만 ‘DigiByte’ 문자열이 포함된 파일 2종에서 C2가 동일한 것으로 확인된다. 암호화폐 키워드와 다양한 확장자를 이용한 공격 시도의 일환으로 보인다.”고 주의를 환기시켰다.