‘Lazarus’, ‘BlueNoroff’가 대표적, “지난해 모두 98건 파악”

보안업체 ‘이글루코퍼레이션’, LNK, CHM, HTML, MS Office 공격파일 분석

프로그램 없이 실행 가능파일에 악성코드, MS 불투명 파일 매크로 차단도

[애플경제 이윤순 기자] 북한발 사이버 공격이 날로 심해지고 있다. 우리나라를 비롯, 미국과 서방국가들을 겨냥해 일종의 ‘외화벌이’ 수단으로 이를 자행하고 있다. 현재 북한발 사이버 공격자들은 다양한 그룹이 있는 것으로 알려졌다.

그런 가운데 마이크로소트트의 ‘MS Threat Intelligence’가 매년 발간하는 ‘Microsoft Digital Defense Report” 2023년 판에 의하면 2022년 7월부터 2023년 6월까지 확인된 북한발 공격 행위는 크게 Lazarus(라자루스)와 BlueNoroff(블루노로프)로 대표된다.

이들은 암호화폐 탈취, 공급망 공격, 해양 및 조선, 방산 업체를 대상으로 한 사이버 공격 등을 수시로 감행한다.

문서형 악성코드를 무기로 활용

특히 국내 사이버보안업체인 이글루코퍼레이션에 따르면 이들 북한 사이버 공격그룹들은 주로 문서형 악성코드를 무기로 활용하는 것으로 나타났다. 이는 모두 53종으로 파악되며, 그중 LNK 파일 20종, CHM 파일 20종, HTML 파일 4종, MS Office 파일 9종 등으로 구분된다.

이글루코퍼레이션은 특히 “Kimsuky(킴수키)와 Konni(코니)는 피해자를 유인하기 위해 북한과 관련된 외교 정책에 대한 정보 및 논평을 제공하도록 학술 기관 또는 NGO를 사칭한 바가 있다”며 최근까지 이어진 북한발 사이버공격 사례를 들기도 했다. 이들은 “가짜 LinkedIn 프로필을 제작해, 악성 파일을 전달하고, 방산업체나 사이버 보안 회사를 표적으로 사이버 공격을 수행했다”는 것이다.

이에 따르면 또 마이크로소프트에서 2023년 1월부터 11월까지 국내․외에서 발표된 북한발 공격 총 98건을 보면, 스피어피싱을 활용한 공격 시도가 전체의 절반 이상인 58%를 차지했다. 그 다음으로 취약점 및 공급망 공격이 이어진 것으로 나타났다.

LNK, CHM 파일이 가장 비중 높아

이를 위해 수집된 IoC 정보에 의하면 확장자 사용 비중으로 보면, LNK, CHM 파일이 비중이 가장 높다. 다만 이글루코퍼레이션은 “일반적인 실행파일(EXE) 등은 사용자 PC에 설치된 엔드포인트 백신 및 EDR 등에서 탐지되어 실행이 안 될 수도 있다”고 전제, “공격자는 이를 우회하기 위해 LNK, CHM, BAT 등 추가적인 프로그램 설치 없이도 실행이 가능한 확장자를 이용하여 탐지 우회에 이용하고 있다”고 밝혔다.

이에 따르면 북한발 공격 트렌드 가운데 LNK, CHM 파일의 경우 Macro(매크로)를 포함한 Word, 엑셀(Excel) 첨부 파일 발송을 악용한다. 그래서 해당 문서파일을 실행하면 내부의 엑셀 텍스트 함수 엑셀VBA 코드를 작동, 악성행위를 진행하게 된다.

마이크로소프트는 이처럼 북한발 혹은 다른 공격 그룹들이 매크로를 이용한 공격을 즐겨 감행하면서 지난 2021년 3월 ‘Excel 4.0 Macro 시트’에 대한 차단정책을 폈다. 2022년 4월에는 인터넷, 첨부 파일 등 신뢰할 수 없는 위치에서 실행된 파일에 대한 매크로 차단정책을 발표하기도 했다.

MS 매크로 차단으로 Word, 엑셀 공격 50% 이상 감소

덕분에 사이버보안업체 ‘바이러스토탈(Virustotal)’이 매년 공개하는 분석 보고서에 의하면, MS가 최초로 매크로 차단 정책을 발표한 2021년 이후 ‘LokiBot’, ‘AgentTesla’, ‘ChromeLoader’등 악성코드 유포를 위한 공격벡터로 ISO 파일 사용량이 증가한 대신, Word나 엑셀 파일은 50% 이상 감소한 것으로 나타났다. ‘바이러스토탈’은 자체 보고서에서 2021년~2023년까지 자사에 수집된 악성코드 종류 및 차지하는 비율을 분석한 바 있다.

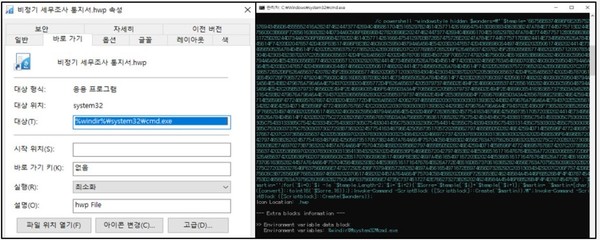

LNK, CHM 파일이 이처럼 사이버공격의 주요 수단이 된 것은 특정 프로그램 설치 등이 필요 없어 PC에서 즉시 실행 가능하기 때문이다. 특히 LNK의 경우 확장자나 아이콘 위장을 통해 수월하게 공격에 사용할 수 있는 것으로 알려졌다.

북한발 해커들은 LNK파일을 통해 금융 분야 보안메일, 법률, 해외 이슈, 암호화폐 등 이슈가 발생할 때마다 해당 이슈의 제목 및 내용을 악용, 스피어피싱을 진행하고 있다. 실행 단계에선 사용자 계정 또는 공용 계정 내의 폴더에 페이로드를 생성한 후 실행하는 수법을 즐겨쓴다.

LNK 파일을 이용한 공격 방식은 일반적으로 아이콘이나 확장자를 위장하는데서부터 시작된다. 이 경우 아이콘을 손쉽게 바꿀 수 있어 스피어피싱 공격에서 문서 파일로 어렵지 않게 위장할 수 있다는게 문제다. 사용자가 문서파일로 위장한 LNK 파일을 실행하면, 외부 서버에서 페이로드 다운로드를 하거나, LNK 파일 내부 데이터를 악용하는 등의 수법으로 위장된 문서가 표시되는 동안, 백그라운드에서 악성 행위를 진행하는 것이다.