랜섬웨어 그룹, 패키지․키트 형태로 상품화, 해커들에 대량 판매

콘티, 클롭, 록비트, 레빌, 달마 등, ‘네트워크 장악, 주인 행세’

이메일, 웹하드, 홈페이지, 공유폴더 통해 네트워크 침투

[애플경제 이윤순 기자] 최근 랜섬웨어는 단순한 악성코드나 암화화를 넘어 아예 먹잇감인 네트워크의 주인 행세를 하는 수준에 이르고 있다. 해킹 등을 통해 네트워크에 진입한 다음 권한을 확대시켜 네트워크 관리자(network administrators)로 꽈리를 트는 것이다.

또 랜섬웨어를 키트나 패키지 형태의 ‘상품’으로 만들어 다크 웹 등에서 사고파는 ‘장마당’이 화성화되고 있다. 이런 수법으로 이메일이나 홈페이지, 공유폴더, 웹하드를 공략, 네트워크를 통해 데이터를 유출하고 암호화한 후 몸값을 요구하는게 최근의 추세다.

일단 네트워크 관리자로 ‘주인’이 되면, 그저 한 번 몸값을 요구하는데 그치지 않고, 지속적으로 데이터를 유출하거나 위협을 가하면서 돈을 갈취하기도 한다. 마치 안방을 차지한채 주인을 협박하며 뜯어내는 셈이다.

‘안방’ 차지, 지속적으로 몸값 갈취

요즘은 아예 랜섬웨어 자체를 상품으로 만들어 유통하는 시장이 매우 활성화되어 있다. 이른바 서비스형 랜섬웨어(Ransomware-as-a-Service: RaaS)가 그것이다. 이는 기존의 대형 랜섬웨어 그룹들 그들 나름의 기술적 전문 지식을 활용, 휴대용 랜섬웨어 패키지나 키트를 만들어 파는 것이다. 그 대상은 당연히 해킹을 시도하는 사이버범죄자들이다. 최근 알려진 바에 따르면 RaaS는 매월 수십 달러의 구독시스템으로 판매되기도 한다.

최근 이에 관한 분석 보고서를 낸 국경완 국방통합데이터센터 실장과 류연승 명지대 교수 등에 따르면 이들은 랜섬웨어를 일종의 프로그램이나 소프트웨어로 만든 RaaS 패키지를 다크 웹 등 ‘장터’에 내놓는다.

대표적인 랜섬웨어 그룹은 콘티(Conti), 클롭(Clop), 록비트(LockBit), 레빌(REvil), 달마(Dharma) 등이 있다. 이들은 이미 사이버보안업계는 물론, 일반 사용자들에게도 익히 알려질 만큼 유명한 랜섬웨어 그룹들이다.

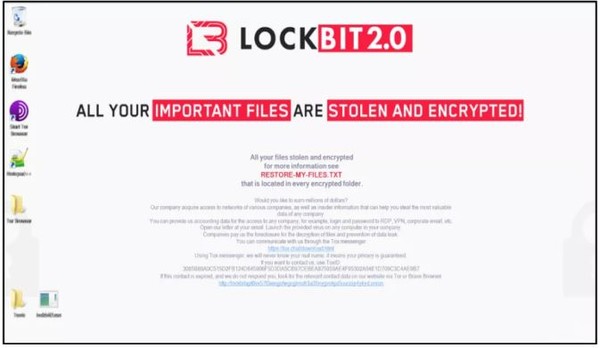

국 실장 등은 특히 대표적인 RaaS 중의 하나로 록비트(LockBit)를 꼽았다. 이는 2019년 9월에 처음 관찰되었으며, 2021년에 LockBit 2.0이 등장했고, 현재 버전인 LockBit 3.0은 2022년 6월에 발견되었다.

“록비트는 주로 구매한 액세스나, 패치되지 않은 취약점, 내부자 액세스 및 제로데이 익스플로잇을 통해 대상 네트워크에 대한 초기 액세스를 찾는다”면서 “2단계 록비트는 피해자 시스템에 대한 제어권을 확립하고, 네트워크 정보를 수집하며 데이터 도용이나 암호화와 같은 주요 목표를 달성한다”고 밝혔다.

침투 후

랜섬웨어 노트 작성, 실행파일 암호화

국방통합데이터센터에 의하면 크게는 이메일, 웹하드, 홈페이지, 공유폴더가 이들의 침투경로다.

그 중 이메일로 침투하는 랜섬웨어는 주로 록키(Locky), 클롭(Clop), 넴티(Nemty), 콘티(Conti), 이레버스(Erebus), 록비트 등이다. 이들은 자체 랜섬웨어 명칭으로 확장자를 변경하며, 랜섬노트 내용에 명칭과 버전을 기입한 후, 바탕화면 이미지를 변경하기도 한다. 또 랜섬노트 내용에 누구에 의해 암호화되었다고 밝히는게 특징이다.

웹하드를 통한 랜섬웨어는 올크라이(AllCry), 해키드(Hacked), 비너스록커(VenusLocker), 갠드크랩(GandCrab) 등이다. 이들은 네트워크 연결 시 악성행위를 가동하고 감염 정보를 알리기 위해 랜섬노트를 생성한다. 또 일부 실행파일(EXE) 등도 암호화하기도 한다.

또 매그니버(Magniber), 소니노키비(Sodinokibi), 세르버(CERBER) 등 랜섬웨어는 홈페이지 취약점을 노리기도 한다. 특정 폴더에 랜섬노트를 생성하며, 다양한 랜섬웨어 확장자로 변경한다.

공유폴더(SMB)를 이용하기도 한다. 워너크라이(WannaCry), 겟크립트(GetCrypt), 페티야(Petya), 배드래빗(Bad Rabbit) 등은 그 취약점을 이용해 접속을 시도한다. 또 미 NSA가 개발한 ‘EternalBlue’ 취약점이 해커들에 의해 유출된 후 악용되기도 했다. 해당 공유폴더 취약점을 통해 랜섬웨어가 스스로 주변으로 자체 전파되게 한 것이다.

이들 랜섬웨어는 만약 사용자가 이메일에서 무심코 중요해 보이는 메시지의 링크를 클릭하도록 한다. 그러면 사용자 시스템 내부의 모든 파일이 잠겼다는 메시지가 화면에 뜨게된다.랜섬웨어 공격 시나리오는 다양하지만, 감염된 시스템에 대한 사용자 액세스를 차단하는 맬웨어와 지불요구가 대표적이다.

앞서 국 실장과 류 교수 등에 의하면 랜섬웨어 변종은 10만 개의 파일을 암호화하는 데 약 43분이 소요된다. 이들은 “평소 디스크 활동이 급증하고, 시스템 성능이 저하되거나, 네트워크 트래픽 증가하거나, 알 수 없는 소프트웨어가 발견되면 랜섬웨어가 침투하고 있음을 감지해야 한다”고 했다.

또한 “이를 방지하기 위해선 평소 패치(Patch)를 적용하고, 광범위한 환경 확산을 방지하기 위한 네트워크 분할, 보안 문화 구축과 유지, 시스템 격리방안 수립, 랜섬웨어 변종 연구, 고객과의 소통 등이 중요하다”는 조언이다.