SMB로 인증 정보 탈취, WebDav로 쿠키 정보 탈취, 악성코드 유포

스피어피싱 이메일 제작 가능, 손쉽게 취약점 구현, 메일 수신만 해도 감염

[애플경제 전윤미 기자] 마이크로소프트 아웃룩(Outlook) 권한상승 과정의 제로데이 취약점(CVE-2023-23397)을 악용하는 피싱 메일이 극성을 부려, 보안당국이 주의를 당부하고 있다.

한국인터넷진흥원과 소속 사이트 ‘인터넷보호나라’는 25일 “CERT-UA(우크라이나 컴퓨터 보안당국, Computer Emergency Response Team for Ukraine)는 자국 정부기관들을 대상으로 ‘윈도우 업데이트 안내’ 메일로 가장한 피싱메일이 다량 발송되었으며 이는 러시아 ‘팬시베어(Fancy Bear)’ APT28 해킹 그룹의 소행이라고 발표했다”면서 장문의 사이버 침해 사고 사례와 수법, 대응방법 등을 공개, 관심을 끌고 있다.

보안당국, ‘침해 사례와 수법’ 등 상세 공개

앞서 마이크로소프트사는 MS Outlook에서 발생하는 권한 상승 취약점(CVE-2023-23397)을 정식 보안업데이트에 포함시켜 패치를 발표한 바 있다. 해당 취약점은 Outlook 이메일에 있는 자동 알림 설정으로 인해 발생하는 것으로 알림 음원 파일(.wav 등)을 특정 SMB서버에서 다운로드 받도록 설정할 때 발생한다.

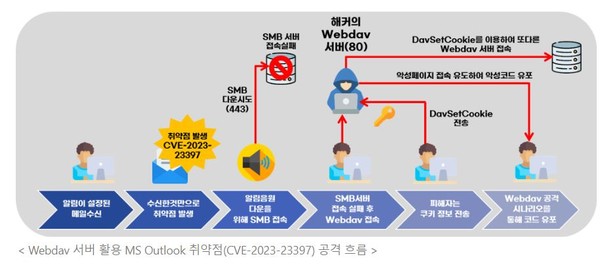

해당 취약점을 이용한 공격 시나리오는 ▲ SMB(서버 메시지 블록) 서버를 통해 인증 정보를 탈취(패스워드, NTLMv2 해쉬등)하는 시나리오와, ▲WebDav 서버를 통해 쿠키 정보(DavSetCookie)를 탈취하거나 악성코드를 유포하는 시나리오, 두 가지로 나누어진다.

해당 취약점은 또 ▲ 스피어피싱 이메일 제작이 가능한 점, ▲ 취약점 구현이 비교적 쉬운 점, ▲ 피해자가 해당 메일을 열람하지 않고 수신한 것 만으로도 공격 수행이 가능하다는 점에서 위험성이 높다는 지적이다.

또한 피해자가 메일을 열람한 것만으로도 크레덴셜(Credential) 탈취가 가능하여 피해자 시스템 망에 접근할 수 있어 APT 공격을 수행하는 해커에게는 악용하기 좋은 취약점이다. 해당 취약점은 모든 버전의 윈도우용 MS Outlook만 영향을 받으며 안드로이드, iOS, 맥(Mac)과 같은 다른 버전의 MS Outlook과, 웹용 Outlook M365 서비스는 영향받지 않는 것으로 밝혀졌다.

두 가지 시나리오의 구체적 공격 수법

그렇다면 좀더 구체적인 공격 수법은 어떠할까. MS가 밝힌 바에 따르면 첫 번째 공격 시나리오는 이메일 수신자가 “미리 알림”에 설정된 SMB 서버에서 음원을 다운로드 받는 과정에서 발생한다.

‘미리알림’을 해커의 SMB 서버로 설정하면 피해자와 해커가 인증하는 과정에서 인증 정보가 탈취된다. 탈취된 피해자의 인증 정보를 이용하여 해커는 피해자 PC와 연결된 서버, PC 등과 접속할 수 있게 된다. 이에 따라 해커는 타겟 기관 망에 침투할 수 있는 공격 시나리오가 가능하다.

이때 SMB 서버를 활용하는 MS Outlook 취약점(CVE-2023-23397) 공격 흐름은 6단계로 진행된다.

1단계는 피해자가 자동 알림이 설정된 이메일을 수신하는 것이다. 2단계는 피해자가 이메일을 열람하지 않아도 수신한 것만으로 취약점이 발생한다. 3단계는 자동 알림 음원 다운로드를 위해 해커의 SMB 접속 및 인증을 요청한다.

4단계에선 해커의 SMB서버가 피해자에게 ‘NTLMv2’ 인증 정보를 요청하고, 이때 서버는 챌린지 전송을 한다. 5단계는 피해자가 NTLMv2 인증정보(NTLM Response 등)를 해커의 SMB서버로 전송하는 것이다. 그리고 6단계에 가선 마침내 해커가 인증정보를 활용하여 피해자의 기업망에 침투하는 것이다.

MS가 밝힌 두 번째 공격 시나리오는 SMB 서버 접속 실패 시 ‘Webdav’ 서버로 접속되는 Windows 운영체제 특성을 이용한 공격이다.

‘미리알림’이 ‘Webdav’ 서버를 가리키도록 UNC 경로로 설정하면 SMB 통신이 실패할 경우 Webdav 서버(80)로 접속한다. 이 때 인증 방식은 기본인증, 익명 인증, Windows 인증 방식 등을 사용한다.

실제로 “트렌드마이크로사社에 따르면 쿠키값(DavSetCookie) 탈취를 통해 또 다른 Webdav 서버에 접속하거나, 해커가 제작한 페이지 접속을 유도하여 악성코드 유포가 가능하다”는게 보안 당국의 설명이다.

여기서 ‘WebDAV’(Web-based Distributed Authoring and Versioning, 웹기반 분산형 저작 및 버전관리)은 클라이언트가 서버에서 파일 업로드 및 다운로드, 파일 편집 및 삭제와 같은 원격 웹 콘텐츠 저작 작업을 수행할 수 있도록 하는 HTTP 프로토콜의 확장을 말한다.

구 버전 소프트웨어(IE11) 렌더링 엔진 사용 ‘금물’

이같은 지능형 APT 공격형 해커는 기업망 침투를 위해 이메일을 통해 쉽게 익스플로잇 가능한 취약점을 이용하는게 특징이다.

‘인터넷보호나라’는 이에 “‘Exchange EWS’ 서버, ‘Active Directory’ 등을 운영하는 경우, NTLM 해쉬 값 노출을 악용한 비인가된 인증 공격(Pass-the-Hash)에 노출되지 않도록 비정상 행위 모니터링이 필요하다”고 강조했다.

또 “해당 취약점(CVE-2023-23397)을 우회한 취약점(CVE-2023-29324)은, 일반 응용프로그램인 아웃룩에서 서버 접속 등을 할 때 구 버전의 소프트웨어(IE11)의 렌더링 엔진을 사용하여 발생한다는 사실에 유의할 것”을 당부했다. 이와 유사한 취약점 (CVE-2023-35336, CVE-2023-35308)이 지속적으로 나타나고 있어, 모든 소프트웨어에 대한 업데이트를 상시 수행하고, 최신 버전을 유지할 필요가 있다는 지적이다.

한편 앞서 우크라이나 보안당국이 밝힌 ‘펜시베어(Fancy Bear)’ Apt28 해킹 그룹은 러시아의 군 정보기관에서 파생된 위협 그룹으로 2004년부터 활동한 것으로 전해졌다. APT28은 지난 2016년 힐러리 클린턴 캠페인, 민주당 전국위원회(DNC), 민주당 의회 선거운동위원회(DOC)를 손상시켜 미국 대통령 선거에 개입하려는 시도를 한 것으로 알려졌다.

2014년~2018년 사이 세계반도핑기구(WADA), 미국 반도핑기구 , 미국 핵시설, 화학무기금지기구(OPCW), Spiez 스위스 화학 연구소 등도 공격한 것으로도 알려져 있다.