제로데이 취약점인 ‘HTTP/2 Rapid Reset(CVE-2023-44487)’ 악용

단일 TCP 연결로 여러 요청․응답 병렬 송수신 기능 악용, 공격 감행

구글, AWS, 클라우드플레어 등 공조 “빠른 패치와 완화 노력 시급”

[애플경제 전윤미 기자] 최근 미국을 비롯한 각국에서 사상 최대의 디도스(DDoS) 공격이 가해지고 있다. 구글과 AWS, 클라우드플레어 등 3개사는 이에 공식적으로 이에 관한 경고 공지를 하고 나섰다. 특히 인터넷에 HTTP/2를 제공하는 서버를 사용하는 모든 기업이나 조직, 개인이 그 공격 대상이다.

HTTP/2를 제공하는 모든 서버가 공격 대상

이들 3사는 “HTTP/2 네트워크 프로토콜의 취약점이 악용되어 역사상 최대 규모의 DDoS 공격이 발생하고 있다”면서 “각국 기업의 사이버 보안 팀은 이에 대한 대응책을 신속히 마련할 필요가 있다.”고 당부했다.

이에 따르면 공격자들은 HTTP/2 Rapid Reset(CVE-2023-44487)으로 명명된 제로데이 취약점을 악용하고 있다. 이 취약점을 악용, 사상 최대 규모의 디도스 공격 캠페인을 시도하고 있는 것이다.

사이버보안 매체 '테크타깃'에 따르면 HTTP/2.0이라고도 알려진 HTTP/2는 컴퓨터와 웹 서버 간에 데이터를 전송하는 데 사용되는 HTTP 네트워크 프로토콜의 새로운 버전이다. 웹 애플리케이션을 더 빠르고 효율적이고 안전하게 만들기 위해 개발된 것이다.

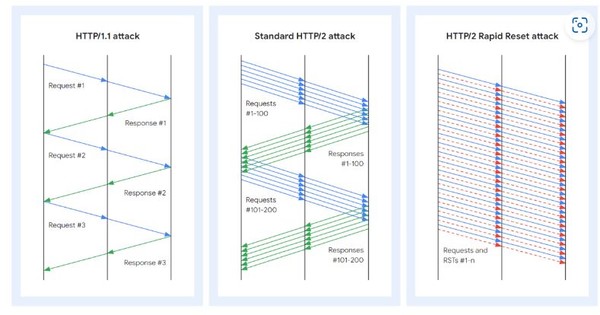

HTTP/1.1과의 근본적인 차이점은 다중화 기능에 있다. HTTP/1.1에서는 병렬 통신을 위해 여러 연결이 필요했기 때문에 비효율성과 지연 시간이 늘어나는 단점이 있었다. 그러나 HTTP/2를 사용하면 단일 TCP 연결을 통해 여러 요청과 응답을 병렬로 보내고 받을 수 있다. 특히 문답이나 요청 등 스트림을 빠르게 취소하는 등 피드백을 할 수도 있어, 급속히 보급되고 있다.

HTTP/2 Rapid Reset 공격은 이같은 HTTP/2의 스트림 취소 기능을 악용하고 있다. 공격자는 요청을 보내고 즉시 취소하는 수법을 구사한다. 이런 식으로 대량의 데이터 전송/취소 프로세스를 자동화하면서, 여러 봇을 사용하여 디도스 공격을 할 수 있게 된다.

사상 유례 없는 규모의 DDoS 공격 퍼부어

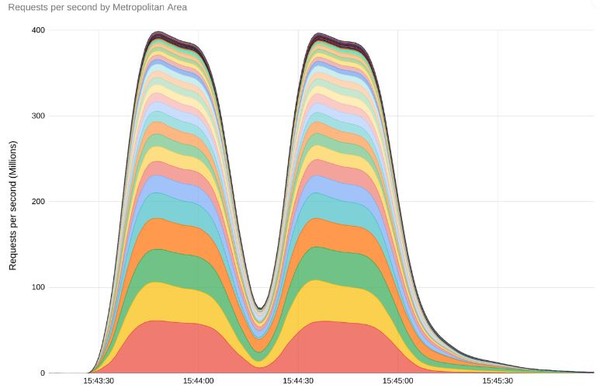

아마존에 따르면 이미 지난 8월 말에 미국 등 일부 국가에서 이틀에 걸쳐 12건 이상의 HTTP/2 Rapid Reset 공격을 관찰하고 이에 대처했다. 그 중 가장 강력한 공격은 초당 1억 5500만 요청(과 취소)으로 인프라를 공격하기도 했다.

클라우드플레어는 또 “공격자는 초당 2억 100만 건의 요청이라는 최고 기록을 세우기도 했다”면서 “이에 1천만 RPS 이상으로 가해진 1,100건 이상의 공격을 방어했고, 이전 디도스 기록인 7,100만 RPS보다 더 많은 요청을 해온 184건의 공격에 대처했다”고 밝혔다.

구글도 최고 3억 9,800만 RPS에 도달한 사상 초유의 대규모 공격을 보고했다. 구글은 자체 블로그 게시물을 통해 “DDoS 공격의 규모 측면에서 보면 이번의 2분에 걸친 공격은 2023년 9월 한 달 동안 위키피디아에서 보고한 전체 기사 조회 수보다 더 많은 요청을 생성했다”고 밝혔다.

적은 봇넷 노드로 공격, “오히려 그 점이 걱정”

클라우드플레어의 CEO인 매튜 프린스는 “이 정도 공격을 가하는 데 사용한 공격자들의 봇넷의 노드가 불과 1만~2만개 사이로 비교적 적은 편”이라고 보안매체 ‘테크타깃’에 밝혔다. 그는 “보통은 수십만 또는 수백만 개의 노드로 구성된 봇넷이 일반적이기 때문에 오히려 이는 매우 우려되는 일”이라고 했다.

또한 “웹상에서 오가는 정상적인 트래픽 양(초당 10억~30억 요청)보다 더 큰 공격을 생성할 수 있지만 문제는 그것이 모두 단일 피해자에게 집중된다는 점”이라며 “아무리 큰 조직이나 기업이라도 적절한 대처없이는 결코 처리할 수 없는 상황”이라고 지적했다.

그는 또 “이는 HTTP/2 프로토콜의 근본적인 약점을 악용하기 때문에 HTTP/2를 구현한 모든 공급업체가 공격을 받을 것”이라며 “그 대상엔 모든 최신 웹 서버가 포함되어있다”고 밝혔다.

HTTP/2 DDoS 공격 위협에 대처하려면…

전문가들은 일단 “CVE-2023-44487에 대한 공급업체 패치가 제공되며 최대한 빨리 배포해야 한다”면서 “테라폼(Terraform) 빌드 및 이미지와 같은 모든 자동화가 완전히 패치됨으로써 이전 버전의 웹 서버가 실수로 안전한 서버를 통해 프로덕션에 배포되지 않도록 하는 것이 좋다”고 밝혔다.

또한 최후의 수단으로 기업이나 조직 차원에서 HTTP/2를 비활성화할 수 있지만 이는 고도의 웹 성능이 필요한 기업에게는 바람직하지 않다는 지적이다.

고도의 웹 성능이 필요한 기업일수록 여전히 HTTP/1.1에 비해 HTTP/2가 큰 역할을 하고 있다. 특히 소비자들에게 제공하는 각종 앱과 유사한 반응형 웹(앱) 중 다수에는 HTTP/2이나 HTTP/3이 필수다.

그래서 “공격 벡터를 완화하면서도 최신 웹 프로토콜의 이점을 계속 누릴 수 있어야 한다.대부분의 기업에서 HTTP/2를 끄는 것은 최후의 선택일 수 밖에 없다”는 조언이다.

한편 구글은 HTTP/2 프로토콜 스택을 구현하는 다른 클라우드 제공업체들이나, 소프트웨어 유지 관리자와 협조체제를 구축한 것으로 알려졌다. 그래서 디도스 공격이 진행되는 동안 실시간으로 정보를 공유하고, 그에 대한 대처법을 강구할 수 있었다.

또한 패치 및 기타 완화 기술도 등장했다. 구글은 자사 블로그 게시물에서 “업계의 협력을 통해 다양한 일반 오픈 소스나 상업용 프록시, 애플리케이션 서버, 로드 밸런서 전반에 걸쳐 새로운 디도스 공격 수법을 탐지하고, 이에 대처하고 있다.”고 공지했다.