무차별 입력 또는 다크웹 대량구매로 유효한 자격증명 획득, 접속

Log4j 제로데이 취약점, ‘Microsoft Exchange Server’ 취약점도 악용

“공격 암호화 취약점 여부 확인후, 복구 내지 복호화 시도로 대응해야”

[애플경제 김향자 기자] 지난 2015년 중국 알리바바 보안팀에 의해 발견된 후 국내에서도 널리 유포되고 있는 랜섬웨어는 갈수록 기승을 떨며 그 피해가 막심하다. 그럴수록 그 유포 수법과 함께 그에 노출된 취약점에 대한 보완과 대비가 필요하다는 지적이다. 현재까지 그 수법은 마이크로소프트의 RDP(Remote Desktop Protocol, 원격 데스크톱 프로토콜)를 악용하는 경우가 가장 많고, 그 다음으로 피싱메일, 그리고 지난해 11월 처음 노출된 Log4j의 취약점이 많이 악용된다.

김소람 국민대학교 연구원과 같은 대학 김종성 교수는 최근 정보통신기획평가원의 ‘주간기술동향’을 통해 “랜섬웨어 유포 방식은 크게 피싱 메일, 원격 데스크탑 프로토콜, 소프트웨어 취약점을 이용하는 방식으로 분류할 수 있다”면서 “2021년 1분기에는 RDP 취약점을 이용한 랜섬웨어 공격 건수가 가장 많았고, 피싱 메일과 소프트웨어 취약점을 통한 랜섬웨어 유포가 그 뒤를 이었다.”고 밝혔다.

RDP는 마이크로소프트에서 개발한 프로토콜이며, 네트워크를 통해 다른 컴퓨터에 연결할 수 있게 하는 것이다. 이는 네트워크 스캔을 통해 RDP 사용 여부를 확인하고, 유효한 자격 증명을 이용하여 컴퓨터에 접근을 할 수 있도록 한다. 그러나 김 연구원 등에 따르면 공격자들은 직접 무차별적인 입력(brute force) 방식으로 유효한 자격 증명을 획득하기도 하지만, 그 보단 다크웹 사이트 등을 통해 대량의 자격 증명을 구입하는 경우가 많다. 예를 들어 다르마(Dharma), 크라이시스(Crysis), 포보스(Phobos) 등의 랜섬웨어가 해당 취약점을 악용하여 랜섬웨어를 유포한 바 있다.

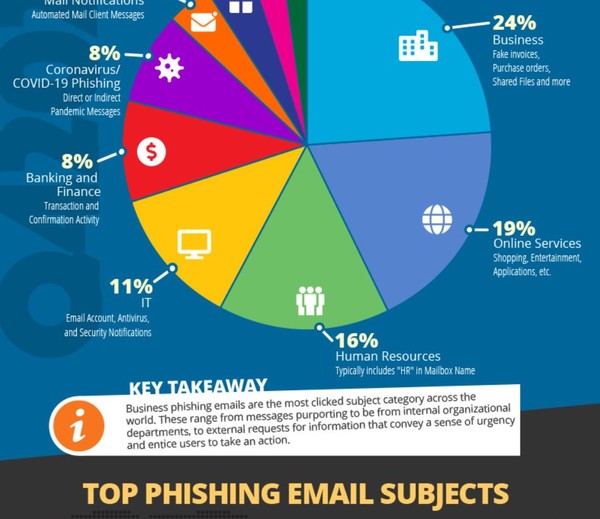

피싱 메일도 랜섬웨어를 유포할 경우 가장 많이 사용되는 방식이다. 이는 말 그대로 ‘사람을 속이는(사기치는)’ 메일을 보내는 방식이다. 흔히 사법당국이나 정부 부처와 기관, 금융기관 등을 사칭하거나 입사지원서로 위장하여 랜섬웨어가 첨부된 메일을 유포하곤 한다. 피싱 메일을 받은 사용자가 첨부파일을 다운로드한 후 열어보는 순간, 또는 메일에 포함된 링크를 클릭하는 순간, 자동으로 랜섬웨어 감염 프로세스가 진행되는 것이다.

지난해 가을 브라우저 로그인 모니터 SW인 Log4j의 취약점이 드러나면서 충격을 주기도 했다. 이를 계기로 랜섬웨어를 유포할 때 Log4j 취약점이나, 메일과 메시지, 일정 관리 등을 위한 ‘Microsoft Exchange Server’의 취약점을 악용하는 경우가 날로 늘어나고 있다. 이들은 현재 랜섬웨어와 악성코드 유포의 가장 유력한 수법으로 동원되고 있다.

Log4j는 아파치 소프트웨어 재단에서 개발한 자바(JAVA) 기반의 로깅 유틸리티다. 그런데 Log4Shell(CVE-2021-44228)은 임의 코드를 실행할 수 있는 Log4j 제로데이 취약점으로 지목되고 있다. 역시 중국 알리바바 클라우드 보안팀이 지난해 11월 24일에 최초로 발견하면서 세상에 알려졌다. 그 후 랜섬웨어는 최초로 ‘Log4Shell’을 악용하여 랜섬웨어를 유포하면서 충격을 주었다. 주로 콘티(Conti), 텔유더패스(TellYouThePass), 나이트스카이(NightSky) 등이 Log4Shell을 통해 랜섬웨어를 왕성하게 전파하고 있다.

‘Microsoft Exchange Server’ 취약점은 현재 알려지기론 두 가지 종류가 있다. 우선 ‘ProxyLogon’ 취약점은 ‘Microsoft Exchange Server’에 대해 원격 코드를 쉽게 실행할 수 있게 하는 취약점 4가지(CVE-2021-26855, CVE-2021-26857, CVE2021-26858, CVE-2021-27065)를 말한다. 이들은 4가지 취약점은 사용자 인증 과정 없이 사용자 권한을 획득할 수 있게 하고, 웹셸(Webshell)을 생성할 수 있는 취약점을 포함하고 있다. 또 디어크라이(DearCry)나, 블랙킹덤(BlackKingdom) 따위의 랜섬웨어가 유포될 때 즐겨 악용되곤 한다.

‘Microsoft Exchange Server’에 대한 또 다른 3가지 취약점을 (CVE-2021-34473,

CVE-2021-34523, CVE-2021-31207)을 사용하는 제로데이 취약점인 ‘ProxyShell’ 취약점도 랜섬웨어의 유력한 통로가 되고 있다. 이 역시 ‘Microsoft Exchange Server’에 대해 원격에서 서버를 제어하고, 임의의 코드를 실행하여 접근할 수 있게 하는 것이다. 주로 ‘블랙바이트’(BlackByte), 바북(Babuk), 하이브(Hive), 쿠바(Cuba), 락파일(LockFile), 콘티(Conti) 등의 랜섬웨어가 유포될 때 ‘ProxyShell’ 취약점이 악용되곤 했다.

랜섬웨어가 침투하는 또 다른 취약점으로 ‘Active Directory’ 취약점이 있다. 이는 ‘Microsoft Active Directory’를 윈도우용 환경에서 사용하기 위해 개발한 LDAP 디렉터리 서비스 도메인 컨트롤러에 대한 공격이 이뤄지는 것이다. 즉, 그런 공격을 허용하는 ‘Microsoft Netlogon 프로세스’의 암호화 취약점인 ‘ZeroLogon’을 통해 도메인 컨트롤러를 제어할 수 있게 하는 것이다. 이는 주로 류크(Ryuk) 랜섬웨어가 관리자 접근 권한을 획득하여 유포되는데 이용되곤 한다.

이같은 랜섬웨어의 무기는 파일 암호화가 대표적이다. 이는 공개키 알고리즘과 대칭키 알고리즘을 동시에 사용해서 암호화를 하는 경우가 많다. “특히 대량의 파일 암호화를 수행할 경우는 공개키 알고리즘과 비교해 속도가 빠른 대칭키 알고리즘을 이용하고, 키 관리가 용이한 공개키 알고리즘은 파일 암호화에 사용한 대칭키를 암호화하는 데 사용한다”는 김 연구원 등의 설명이다.

이에 따르면 랜섬웨어 암호화에는 AES, RSA, RC4와 Salsa 등과 같은 암호화 알고리즘이 사용된다. 그중 파일 암호화에는 AES알고리즘을 가장 많이 사용하며, 파일 암호키 암호화에는 RSA 알고리즘이 가장 많이 이용된다. 또 “AES와 RSA는 안전하다고 알려진 암호 알고리즘이므로, 이를 방지하기 위해 암호 알고리즘의 취약점을 찾아내 복호화하는 것은 어렵다.”는 의견이다.

김 연구원 등은 “다만, 취약한 키 생성 방법을 사용하거나, 키 관리에 취약점이 존재하거나 단일키를 사용하는 등과 같은 취약점이 발견될 때는 복호화가 가능한 경우가 있다.”면서 “따라서 랜섬웨어 침해를 받았을 경우는 랜섬웨어 분석을 통해 (랜섬웨어 공격자들의) 암호화 과정의 취약점 존재 여부를 확인하여 복구하거나, 복호화 가능성을 확인하는 작업이 필요하다.”고 조언했다.