ransome_Crab v4.3, Magniber, Crypton, Hermes 2.1, Crypt xxx 등

전문가들 “확장자 파일 유형과 공격 수법, 복구 방식 등 알아둬야”

[애플경제 이보영 기자] 랜섬웨어는 다양한 확장자 파일을 구사하며 집요한 공격을 일삼는다. 그 중엔 매번 확장자를 변경하는 방식으로 끊임없이 신종버전을 내놓은 경우도 많다. 이들은 이메일을 통해 감염시키거나, 배치파일 형태로 유포되는게 보통이다. 특히 안랩을 비롯한 보안업체들은 Save Files이나 Crypton, Hermes2.1 등과 같이 최근 5~6년 간 특히 우리나라를 포함해 많은 아시아 태평양 지역에 많은 피해를 안긴 랜섬웨어들을 주의해야 한다고 조언하고 있다.

우선 Save Files은 인터넷 브라우저를 통해 Drive by Download로 유입된 것으로 추정되며 실행시 일부 경로를 확인하고 .exe, .dll 등 모든 확장자를 암호화한다. C2로 연결하여 key, Personal id를 받아오지만, 네트워크가 연결되지 않은 환경이라면 내부에 하드코딩된 값을 이용한다. 이후 일정한 암호화 제외 경로를 제외한 모든 확장자를 암호화하고, Savefiles로 확장자를 변경한다.

ransome_Crab v4.3은 배치파일(*.bat) 형태로 유포되는 Gandcrab v4.3(certutil.exe)이다. 이 배치파일은 certutil이라는 윈도우즈 기본 명령을 이용해 동작한다. 동작하는 과정은 먼저 특정 URL에서 파일을 다운로드 받는다. 다운로드 받은 바이너리는 서명 파일인 것처럼 위장한 BASE64형태로 인코딩되어있다. 그리고 –decod 옵션을 이용해 Base64 디코드 후 cab파일로 저장한다. cab파일은 –expand 옵션으로 압축 해제 후 실행하면 Gandcrab 랜섬웨어가 실행된다.

Magniber_Fileless는 현재까지 확인된 인젝션되는 정상 프로세스는 notepad.exe, hh.exe, help.exe, ctfm on.exe 등이다. 최근에 유포 중인 매그니베르는 과거에 유포되었던 샘플들과 유사하지만, 파일 암호화를 할 때 사용되는 키와 벡터값이 가변적이다. 해당 키를 공개키로 암호화하므로 공격자의 개인 키를 알지 못하면 복구할 수 없다.

파일 내부에 킷값을 하드 코딩된 형태로 저장하고 있으면 복구가 가능하다. 그러나 현재 유포 중인 매그니베르 랜섬웨어는 암호화 대상이 되는 파일마다 키와 벡터값을 모두 난수로 생성하고, 내부에 하드 코딩된 RSA 공개키로 해당 키와 벡터값을 모두 암호화하므로 복구할 수 없는게 특징이다.

Crypton은 처음엔 구글 지메일 계정(account-gmail.net)으로 위장한 도메인을 통해 유포되었다. 그러나 다른 포털 계정을 통해서도 확산되고 있어 주의가 요망된다는게 전문가들의 조언이다. Crab 2.1 & 3 이는 매그니튜드 익스플로잇 킷을 통해 파일리스 형태로 유포되고 있다. 매그니베르 유포자 확인 중 새로운 버전의 GandCrab v2.1이 유포되기도 했다. 또 GandCrab v3.0이 매그니튜드 익스플로잇 킷을 통해 파일리스 형태로 유포되기도 한다.

Hermes 2.1은 지난 2017년에 확장자 명을 변경하지 않는 랜섬웨어로 처음 알려졌다. 이는 여전히 감염된 파일의 확장자를 변경하지 않는게 특징이다. 악성 행위를 수행하기 전에 레지스트리를 확인하여 해당 시스템의 언어 국가를 참조하여 특정 국가의 경우 감염에서 제외한다.해당 국가가 아닌 경우는 감염 행위를 수행하는데, 자기 자신을 %TEMP% 폴더에 svchosta.exe 라는 파일명으로 복사한 후 CMD명령을 통해 동작한다. 드라이브를 검색하여 정상 파일을 암호화하여 해당 동작이 완료되면, 볼륨 쉐도우 카피 삭제 명령을 수행하는 bat 파일을 생성하거나 실행한다.

Magniber는 매그니튜드 랜섬웨어와 케르베르(Cerber) 랜섬웨어의 합성어로서, Ceber 랜섬웨어에서 변형되어 유포되는 새로운 유형의 랜섬웨어로 주목을 끌었다. 익스플로잇 킷 공격은 지난 2016년말부터 감소했으나, 특정 공격 활동은 지속적으로 감행되고 있다. 매그니튜드 익스플로잇 킷은 아태지역을 집중 공격하는게 특징이다. 이는 또 파이어아이 다이나믹 위협 인텔리전스 리포트를 기반으로 하고 있다.

본래 이메일을 통해 케르베르 랜섬웨어를 유포한 공격자들이 매그니베르 랜섬웨어를 배포했다. 온라인 광고를 통해 악성코드를 유포하는 말버타이징의 형태로 확인되었다. 페이로드는 일반적인 exe 형태로 다운로드되었고, 도메인 인프라는 Apache/2.2.15(CentOS) DAV/2mod_fastcgi/2,4.6 서버로 호스팅되었다. 한때 이는 시스템의 언어가 한국어인 경우만을 타깃으로 삼았다.

Locky도 대표 확장 파일 ‘.locky’로 배포되는 랜섬웨어다. 안내 파일은 _HELP_instructions(BMP, HTML, TXT), _Locky_recover_instructions(BMP, HTML, TXT)이다. 이는 스팸, 전자메일 메시지에 첨부된 악성 .doc 파일을 통해 배포된다. 각 단어의 문서는 매크로로 표시되는 텍스트를 포함하고 있다. 사용자가 워드 프로그램에서 매크로 설정을 가능하게 하는 경우, 파일이 실행되고 랜섬이 다운로드되며, 다양한 파일로 암호화된다. Locky는 .locky 파일 확장자와 고유한 16개 문자와 숫자이 조합으로 모든 파일 이름을 변경하는게 특징이다. 따라서 원래의 파일을 식별하는 것은 불가능해지며, 오로지 사이버 범죄자에 의해 원격제어로 서버에 저장된다.

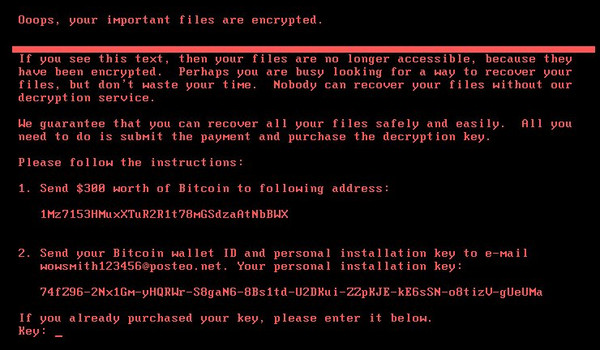

Crypt xxx는 개인 키가 암호 해독에 필요한 RSA-2045과 AES-1024 알고리즘을 사용하여 암호화되는 악성 파일이다. 파일의 암호를 해독하기 위해, 피해자는 랜섬, 즉 몸값을 지불할 수 밖에 없다. 파일을 암호화한 후엔 암호화된 파일을 포함한 각 폴더의 추가 .txt파일과, _HELP_instructions.html 파일을 알려주는 메시지를 포함하고 있다. 암호화 해독키의 값은 보통 0.5BTC부터 시작된다. 복구를 진행할 경우 피해자는 토르 브라우저를 설치하고 텍스트 파일/배경 화면에 제공된 링크의 순서대로 수행해야 한다. 웹사이트는 단계별로 직브 지침이 포함되어 있다. Locky의 모든 파일은 섀도우 볼륨 사본을 삭제한다.

Crypt xxx는 또 암호화된 파일에 .crypt 확장을 추가, RSA-2048키(AES CBC 256 비트 암호화 알고리즘)을 사용하여 피해자의 컴퓨터에 있는 개인 문서를 암호화하는 파일 암호화 랜섬웨어다. 이는 대부분 1.2BTC 이상의 몸값을 요구하는 메시지를 표시한다. 이는 변이를 거듭하며 신종 버전을 계속 내놓고 있다. 윈도우XP부터 윈도우10까지 감염시켰으며, 다른 랜섬웨어와 마찬가지로 비트코인 구매를 통한 몸값을 요구한다. 다른 랜섬웨어보다 요구하는 값이 무척 높은데 보통 2비트코인 이상을 요구하기도 한다.

감염되면 원본 파일명에 추가로 확장자가 추가되어 이후 파일을 정상적으로 열 수 없게 된다. 예를 들어 mydocu.xlsx라는 액셀파일이 CryptXXX에 감염되면 mydocu.xlsx.crypt와 같이 확장자가 추가되고, 암호화되어 액셀파일을 열 수 없게 한다. 최근엔 기존의 crypt 확장자가 아닌, cryp1, crypz 등의 확장자로 바뀌면서 신종 버전을 내놓고 있다.

Cerber는 .cerber가 대표 확장자이며, 안내파일은 #DeCRYPT MY FILERS#(HTML, TXT, VBS)을 쓰는 악명높은 파일이다. 이는 피해자의 파일을 인코딩하는 AES암호화 알고리즘을 사용하는 악성코드다. 다른 랜섬형 바이러스와 마찬가지로 사용자가 실행 바이러스 파일을 수행하는 악성 스팸 이메일을 통해 다운로드된다.

이느 jpg, doc, raw, avi 등 각각의 암호화된 파일에 .cerber 확장자를 추가하는 등 다양한 파일 형식을 암호화하여 시스템에 침투하는 랜섬웨어 형 악성코드다. 침투한 후엔 케르베르 암호를 해독할 수 있는 몸값 지불을 요구한다. 여성의 목소리로 “몸값을 지불하지 않으면 2배로 늘리거나 7일 이내로 지불하지 않으면 영구적으로 복구할 수 없게 한다”는 등의 협박을 일삼는다.

암호화하는 동안에는 암호화된 파일을 포함하는 각 폴더에 단계별로 지급 명령을 포함한 세 가지 다른 파일을 만든다. 이 파일 내의 메시지는 사용자가 사이버 공격자에 의해 개발된 암호 해독기를 사용하여 파일의 암호를 해독할 수 있다. #DECRYPY MY FILES 번호가 .vbs 파일을 실행하면 컴퓨터 스피커를 통해 “당신의 문서, 데이터베잇, 및 기타 중요한 파일이 암호화되었다”는 재생하는 VBScrypt가 포함되어 있다.