과기부, “‘국민지원금 안내’라는 이메일 통해 악성앱 유포”

안랩, “악성 매크로 포함 문서파일로 감염시켜…‘클릭’ 금지”

[애플경제 김홍기 기자]

‘코로나 상생 국민지원금(이하 국민지원금)’을 사칭한 스미싱 수법이나 악성 매크로를 이메일에 첨부해 악성코드를 유포시키는 등의 사이버 범죄가 요즘 극성을 부리고 있어 주의가 요망된다. 최근 과학기술정보통신부, 행정안전부 등 관련 부처와 민간 보안업체인 안랩 등에 따르면 국민지원금 신청과 지급이 한창인 요즘 이런 범죄가 더욱 극성을 부리고 있다는 소식이다.

우선 안랩은 역시 ‘국민지원금 안내’라는 문서에 악성 매크로를 숨긴 파일을 이메일에 첨부해 악성코드를 유포하는 사례가 잇따라 발견되고 있다고 밝혔다. 공격자는 국민지원금 뿐 아니라 대출이나 ‘소상송인 지원 대출’ 등 갖가지 제목을 단 가짜 이메일을 마구 뿌리고 있다. 이는 악성 매크로가 포함된 워드, 엑셀, 파워포인트 등 문서 파일이 첨부되어 있다. 만약 사용자가 무심코 문서 파일을 열고 매크로 실행을 허용하는 순간, 악성코드에 감염되고 만다.

뿐만 아니라 스미싱도 더욱 횡행하고 있다. 공격자들은 악성 앱 주소가 포함된 휴대폰 문자(SMS)를 대량 전송한 후 사용자가 악성 앱을 설치하거나 전화를 하도록 유도하여 금융정보·개인정보 등을 탈취한다. 국민지원금 시기를 악용해 지급대상·금액을 안내하거나, 카드 사용 승인, 지원금 충전 등의 수법을 쓰며 정부나 카드사를 사칭하는게 가장 흔한 방법이다.

이에 과기정통부는 “스미싱 피해예방을 위해선 국민비서 사전 알림서비스를 적극 활용할 필요가 있다”면서 “국민비서나 카드사 외에 출처가 불분명한 안내문자를 받은 경우, 정부·카드사를 사칭한 의심스러운 인터넷 주소가 포함된 문자를 받은 경우 함부로 ‘클릭’해선 안 된다”며 주의를 당부했다.

특히 “발신인이 불명확하거나 의심스러운 인터넷 주소(URL)를 포함한 문자는 절대 클릭해선 안 된다.”면서 “의심 문자로 판단한 경우 클릭하지 말고 바로 삭제하고, 문자를 열람하였더라도 함부로 문자 내 인터넷주소(URL)를 클릭하지 말 것”을 당부하고 있다. 문자 속 인터넷 주소(URL)을 클릭하거나, 전화를 할 경우 피해를 입을 수 있기 때문이다.

의심 문자를 받았거나, 악성앱 감염이 의심되는 경우, 118센터(☎118)로 신고하면 된다. 또 스미싱 의심 문자를 수신하였거나 악성앱 감염 등이 의심되는 경우 24시간 무료로 운영하는 118상담센터(☎118)에서 상담받을 수 있다.”고 밝혔다. 한편 행정안전부와 과학기술정보통신부 등 관련 정부 부처는 ‘국민지원금 사칭 스미싱 주의보’를 내렸다.

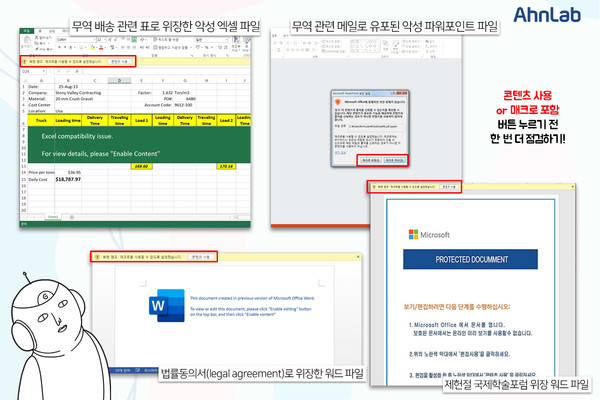

이 밖에 무역이나 국제거래, 행사, 법적 카운슬링 등을 사칭하는 경우도 요즘 들어 부쩍 늘어나고 있다. 안랩에 따르면 그야말로 ‘뛰는 × 위에 나는 ×’ 격의 기상천외한 수법이 동원되고 있다. 최근 무역 배송 관련 표로 위장한 엑셀 파일의 경우, 파일 내에 ‘엑셀 호환 이슈(Excel Compatibility issue)’라는 문구와 함께 ‘자세한 내용을 보려면 콘텐츠 사용 버튼을 누르세요(For view details, please Enable Content)’라는 내용으로 사용자를 속이고 있다.

때론 인도네시아어로 작성된 이메일에 ‘첨부된 상품 및 배송비 견적을 확인해달라(Mohon di bantu penawaran harga untuk dan ongkos kirim barang seperti terlampir di bawah ini)’는 메시지와 파워포인트 형식(.ppam)의 파일을 첨부한 사례도 있었다. 이 경우 사용자가 첨부된 파워포인트 파일을 다운로드받아 열면 ‘매크로를 포함할 것인지?’ 묻는 보안 경고창이 나타난다. 이때 사용자가 별 의심없이 ‘매크로 포함’ 버튼을 누르면 악성코드에 감염되고 만다.

안랩은 또 “행사나 법률안내 등으로 위장한 문서 파일에 악성 매크로를 삽입하는 사례도 잇따랐다.”며 ‘제헌절 국제학술 포럼’이라는 제목으로 악성 매크로가 삽입된 문서 파일(.doc)의 사례를 들었다. 이 경우 문서를 열면 마이크로소프트를 사칭해 ‘온라인 미리 보기를 사용할 수 없습니다’라는 한국어 메시지가 뜬다. 그리곤 ‘콘텐츠 사용’ 버튼을 누를 것을 유도한다. 만약 사용자가 콘텐츠 사용 버튼을 누르면 악성코드에 감염되고 말지만, 공격자들은 교묘하게도 ‘행사 안내 본문’도 게시함으로써 사용자의 의심을 피하는 수법이다.

또 ‘법률 동의서(legal agreement)’라는 제목의 악성 문서 파일(.doc)을 메일로 유포한 사례도 발견됐다. 사용자가 첨부된 압축파일의 압축을 해제하고 문서 파일을 열면 ‘구버전의 마이크로소프트 오피스 워드에서 작성된 문서(This document created in previous version of Microsoft Office Word)’라며 콘텐츠 사용 버튼 클릭을 유도하는 메시지가 나타난다. 역시 사용자가 ‘콘텐츠 사용’ 또는 ‘매크로 포함’ 버튼을 누르면 문서 내 악성 매크로가 실행돼 악성코드에 감염된다. 감염 이후에는 금융 관련 정보가 유출되고, 사용자 PC 정보를 탈취당하는 등 피해를 볼 수 있다.

안랩은 그래서 △출처가 불분명한 메일의 첨부파일 실행 금지 △발신자가 신뢰할 수 있는 사람이나 조직의 이름이더라도 메일주소 재확인 △출처가 불분명한 문서 파일의 콘텐츠 사용 또는 매크로 포함 버튼 클릭 자제 △최신 버전 백신 사용 등 보안 수칙을 준수해야 한다고 당부했다.

<자료 : 과기정통부, 행정안전부, 안랩>