랜섬웨어로 보안 시장 수요 전반 끌어올리는 기폭제 될 듯

산업 디지털화 확산으로 사이버 보안, 중요한 ESG 요소

미국 주요 송유관 공급업체인 콜로니얼 파이프라인(Colonial Pipeline)이 지난 7일 랜섬웨어 공격으로 설비 가동이 중단됐다. 이에 미국 바이든 정부는 국가 사이버보안 개선에 대한 매우 광범위하고 복잡한 행정 명령(Executive Order, EO)을 발표했다. 보안업계에서는 이번 사건이 보안 시장 수요를 전반적으로 끌어올리는 기폭제 역할을 할 수 있을 것으로 보고 있다.

미국 동부 석유공급의 45%를 담당하고 있는 콜로니얼 파이프라인은 송유관 속 석유의 흐름을 관리하고 제어하는 데 압력 센서와 온도조절 장치, 밸브, 펌프 등의 석유 흐름을 관리하는 설비들이 디지털화되어 있으며, 이번 랜섬웨어 사이버 공격으로 가동이 중단되면서 미국 동부 지역 공급망이 전면 중단됐다.

랜섬웨어(ransomware)는 몸값(ransom)과 소프트웨어(software)의 합성어다. 시스템을 잠그거나 데이터를 사용할 수 없도록 만든 후, 이를 인질로 금전을 요구하는 사이버 공격의 일종을 뜻한다. 콜로니얼 파이프라인은 해커에게 500만달러(가상 화폐)를 지급하고 시스템 복구를 위한 도구를 제공받았으나 아직 완전히 복구가 된 상태가 아닌 것으로 알려져 있다.

연초 솔라윈즈 해킹, 미 동부 송유관 파이프라인 공격 등 잇따른 사건에서 바이든 행정부가 내린 결론은 그 어떤 민간 업체도 정교한 사이버공격으로부터 안전하지 않다는 것이다. 특히 미 정부는 ‘소프트웨어 공급망 취약점’에 주목했다. 내가 직접 공격을 받는 것보다 무서운 것은 ‘내가 사서 쓰는 소프트웨어에 이미 멀웨어가 설치되어 있는’ 경우로, 솔라웨어 사건이 바로 이에 해당된다.

전 세계 수십만 기관이 IT 인프라 모니터링에 사용하는 솔라윈즈 오리온 소프트웨어는 2019년말 해커로부터 공격을 받아 악성코드/멀웨어가 삽입되었고, 이렇게 오염된 소프트웨어 패치를 2020년 3월~6월에 걸쳐 업그레이드한 1만8000여 개 기업/정부기관의 서버에 백도어가 설치됐다. 이 백도어는 합법적인 트래픽으로 위장하며 설치 2주 후부터 내부 데이터 파일을 전송하거나 시스템을 비활성화하는 등의 명령을 수행한다.

이번 행정명령의 골자는 소프트웨어 공급망 보안체계 강화다. 미 정부는 소프트웨어 보안 표준인 FedRAMP, JAPP-ATO 인증을 강화할 것이며 9개월 후부터는 보안 표준을 충족한 회사들로부터만 제품을 매입할 계획이다. 또한 SBOM(Software Bills of Materials)를 도입해 소프트웨어 개발에 사용된 오픈소스나 보안 업데이트 사항을 일일이 명시하도록 할 것으로 표명했다. 마치 포장음식에 성분재료가 명시되어 있듯, 정부에서 쓰는 소프트웨어가 보안 업데이트 최신 버전이며 누락된 사항 및 취약점이 없도록 하기 위함이다.

블룸버그 통신은 12일(현지시간) 보도를 통해 18개의 미국 파이프라인 기업들이 2015년과 2020년 사이에 사이버 보안이 단 3번 밖에 언급이 되지 못한 것을 지적하며 사이버 보안에 대한 필요성을 강조했다. 이어 미국 정부와 자문기관은 에너지 업계가 점점 더 정교해지는 해킹 위협에 대처할 준비가 되어 있지 않다고 지적했다.

기업들은 사이버 보안 전략을 공개하면 해킹 위협에 더욱 더 노출될 것을 고려해 충분한 정보를 공개하지 않았겠지만 관련 내용을 일체 언급하지 않은 점은 보안이 미흡했다는 점을 의미하는 것이라고 업계는 보고 있다.

CBRE Clarion Securities LLC에서 해당 기업의 장기 투자자인 힌즈 하워드(Hinds Howard)는 “사이버보안에 중요성과 개선을 요구하는 투자자도 있겠지만 더 많은 규제를 불러올 수 있기 때문에 관련 내용에 대해 논의를 조심해야 한다는 투자자도 있을 전망”이라고 밝혔다.

이에 대해 18일 대신증권 허지수 연구원은 “행정명령 중 보안 산업에 긍정적인 부분은 ▲ 멀티팩터 인증 및 암호화 의무화, ▲ 제로 트러스트 아키텍처 강화”라면서 “멀티팩터인증(Multi-factor authentification, MFA)은 사용자 인증에 있어 최소 두 가지 증거를 이용해 해킹 위험을 현저히 낮추며, 마이크로소프트는 계정 해킹 사례의 99.9%가 멀티팩터인증을 사용하지 않은 경우라 밝힌 바 있다”고 말했다. 이어 “제로 트러스트 아키텍처는 기업 방화벽 외부/내부 모두 믿지 않는다는 전제 하에 사용자들의 접근 권한을 필요한 부분 외 최소화하고 공격 발생 시 피해를 제한하도록 보안 시스템을 자동화한다”고 설명했다.

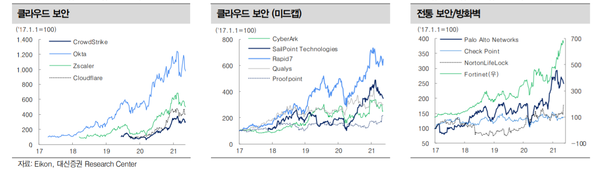

허 연구원은 이와 같은 보안 트렌드로 수혜가 예상되는 기업으로 ▲ 멀티팩터인증: 옥타(OKTA), 마이크로소프트(MSFT) ▲ 제로 트러스트 네트워크 액세스(ZTNA): 지스케일러(ZS), 팔로알토 네트웍스(PANW), 클라우드플레어(NET) ▲ 보안 자동화: Rapid7(RPD), 팔로알토 네트웍스(PANW) ▲ 매니지드 보안서비스(Managed Detection and Response): 크라우드스트라이크(CRWD) ▲ 이메일 보안: Proofpoint(PFPT) 등을 제시했다.

KB증권 김준섭 ESG 연구원은 ”최근 프랑스의 보험사인 악사 역시 아시아 사업부문 중 한 곳(태국, 말레이시아, 홍콩 등 커버)이 랜섬웨어 공격을 받은 것으로 알려졌다. 대부분의 산업들이 디지털화가 진행되면서 사이버 보안 역시도 관리해야만 하는 중요한 ESG 요소다. 향후 그 중요성이 더욱 강조될 것이 예상된다"면서 "지속가능한 경영을 위해서는 개인 및 기업 고객들의 중요한 데이터를 안전하게 보관하면서도 디지털 시대에 꼭 필요한 연결성을 유지할 수 있는지가 중요하기 때문“이라고 말했다.

관련기사

- 정보‧물리보안 넘어 ‘OT‧ICS’ 보안 사업까지

- ‘하이브리드’로 커진 보안 회색지대, ‘신뢰’ 아닌 ‘검증’이 우선

- 암호화폐, 해커로 갈취한 돈 피난처?…미 파이프라인 해커 등

- ‘고위험 AI’에 대한 인간의 거버넌스

- ADT캡스-안랩 “스마트공장 OT‧ICS 보안 시장 ‘청신호’ 밝힌다”

- “유니크한 공격 기술 100% 감지한다”

- 외교부 가판 뉴스 내용 위장 이메일 해킹 공격 주의하라!

- “산업 융합으로 공공‧상업 부문 사이버보안 지출 비용↑”

- 인텔-MS, ‘크립토재킹 악성 프로그램’ 방지 맞손

- “경계없는 보안…‘게이트웨이’로 원격·재택근무 보호”

- 외교·안보·국방·통일 전문가 타깃 표적 공격 급증

- 세계 공격 지속 시간 30일 이내로 감소

- “사이버 팬데믹 시대, ‘안전·단순·통합’ 부응 솔루션 필요”

- “기업 보안 핵심은 투명성 제고 통한 사용자 신뢰”

- “사이버 범죄, 홈 네트워크 대상 급증”

- “클라우드 보안 문제, 올해도 계속될 것”

- “코로나 19 관련 산업에 대한 공격 2배 증가”

- 삼성SDS가 선정한 올해 사이버보안 7대 트렌드

- 원격 근무자, 개인정보 보안 심각

- 랜섬웨어 뿌리 뽑는다…‘민·관 대응 협의체’ 구성

- 모바일 악성코드 진화... ‘개발자 대상 사회공학적 공격↑’