프로토콜로 로컬 네트워크 검색원ㆍ지원하는 미디어 장치 허점 파고들어

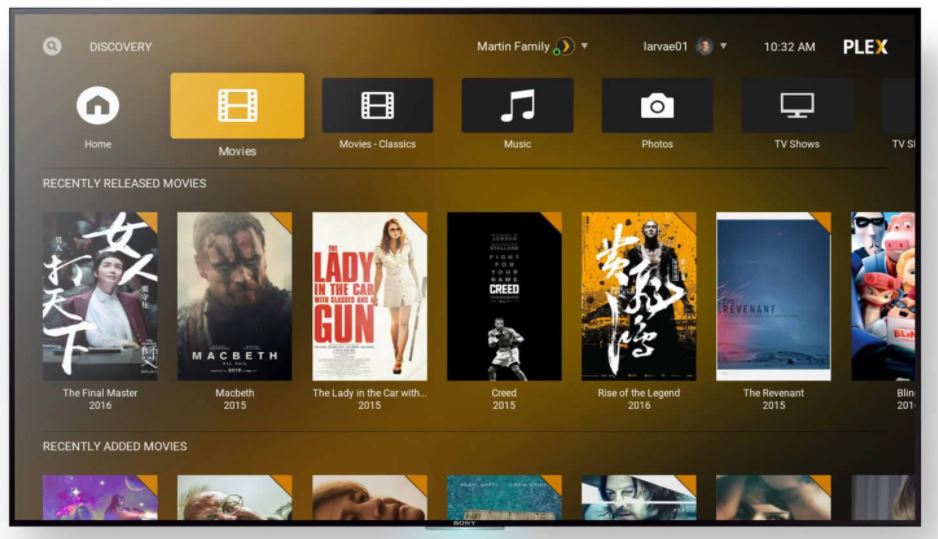

설 연휴 기간에 넷플릭스 등 플렉스 미디어에 대한 수요가 급증했다. 그러나 디도스 공격자들은 최근 이처럼 사용자가 폭발적으로 늘어나고 있는 플렉스 미디어의 허점을 공격하는데 주력하는 것으로 알려져 주의가 필요하다는 지적이다.

이에 따르면 사이버 공격자들은 플렉스 미디어 서버가 호환되는 미디어 장치와 스트리밍 클라이언트를 찾는 방식에서 발생하는 보안상 허점을 이용하고 있다. 이

들은 또 인기있는 미디어 라이브러리 도구를 악용해 더욱 치밀한 공격을 퍼붓는 것으로 파악되고 있다.

윈도ㆍNAS기기 등 공격 루트 매우 다양

최근 실리콘밸리의 네트워크 모니터링 회사인 넷스카웃에 따르면 이들의 공격 루트는 매우 다양하다. 즉 윈도, 맥OS, 리눅스 등은 물론 NAS 기기, RAID 장치, 디지털 미디어 플레이어와 같은 하드웨어에서 실행되는 미디어 라이브러리나 스트리밍 시스템인 플렉스 미디어 서버에 대한 무차별적 공격을 가하고 있다.

이는 플렉스 미디어 특유의 메카니즘과도 연관이 깊다. 플렉스는 흔히 GDM(G'Day Mate)이라는 프로토콜을 사용해 로컬 네트워크를 검색, 지원되는 다른 미디어 장치와 스트리밍 클라이언트를 찾는다.

이는 또 네트워크 프로토콜(SSDP) 프로브를 사용해 SSDP가 활성화된 광대역 인터넷 라우터에서 집단 네트워크 프로토콜(UPnP) 게이트웨이를 추적하는 방식이다. 즉 UPnP 게이트웨이를 발견하면 비로소 사설IP를 공인IP로 바꿔주는 NAT 포트 매핑 프로토콜을 사용, 라우터에 동적 NAT 전달 규칙을 구현하는 것이다.

이 대목에서 허점이 생긴다는 지적이다.

이런 프로세스는 플렉스 UPnP 지원 서비스에 등록된 응답자들을 그대로 일반 인터넷에 노출시킨다. 이는 결국 플렉스를 통해 DDoS 공격을 할 수 있는 빈틈을 허용하게 되는 결과가 된다.

실제로 넷스커트는 이같은 방식의 공격 트래픽을 발견한 것으로 전해졌다. 즉 표적을 향해 남용된 광대역 인터넷 접속 라우터에서 다시 증폭된 플렉스 미디어 SSDP를 공격하는 수법이다.

결과적으로 PMSSDP가 기본적으로 DDoS 공격의 통로이자 무기가 된 것이다.

광대역 인터넷 접속 사업자들 특히 조심해야

넷스커트는 이 대목에서 특히 광대역 인터넷 접속 사업자의 책임을 지적했다. 즉 “PMSSDP 반사, 확장을 통한 공격은 결국 고객이 PMSSDP 반사기, 증폭기를 인터넷에 무심코 노출시키게 한 광대역 인터넷 접속 사업자의 책임”이라는 지적이다.

나아가선 이는 최종 고객 광대역 인터넷 접속의 부분적 또는 완전한 중단을 초래할 뿐만 아니라 접속과 배포, 집계, 핵심, 피어링, 전송 링크 용량 소비로 인해 서비스가 중단될 수도 있다는 지적이다.

그래서 네트워크 운영자는 네트워크 및 소비자의 네트워크에서 사용 가능한 PMSSDP 리플렉터와 앰프를 검색할 필요가 있다는 조언이다. 이를 위해 인터넷 사업자는 자신의 광대역 인터넷 접속 장비에서 SSDP를 기본적으로 비활성화해야 하며 고객에게 SSDP를 비활성화하기 위한 단계도 제공해야 한다는 충고다.

이같은 사례에서 보듯이 이러한 방식으로 시스템을 보호하지 않고 DNS 서버, 애플리케이션 서버 등의 보호를 소홀히 한 조직들이 여전히 공격에 취약하다는 설명이다.

믈론 플렉스 역시 영구적인 기준으로 취약점 자체를 패치하기 위한 노력을 기울인다는 입장이다. 예컨대 공용 인터넷에서 장치 검색 포트의 UDP(사용자 데이터그램 프로토콜) 트래픽이 서버에 도달하도록 허용하거나 방화벽을 잘못 구성한 소수의 미디어 서버 소유자 등을 원인으로 꼽기도 한다.

그래서 “곧 출시될 서버에 대한 추가적인 보호 계층을 구축하는 패치를 테스트하고 있다”는 입장도 밝히고 있다.