“재난지원, 정품인증, 학술논문” 위장 악성 파일 유포, 개인정보 탈취

최근 며칠 사이에 인터넷을 공격하는 악성코드가 잇따라 발견되어 주의보가 내려졌다. 안랩에 따르면 불법으로 소프트웨어를 이용하려는 사용자들을 겨냥해, 불법 정품인증 툴로 위장한 악성코드 유포 사례가 발견되었다. 문제의 해커는 P2P 사이트, 불법 다운로드 사이트 등 다양한 경로로 MS 제품에 대한 불법 정품인증 툴인 ‘KMSAuto’, ‘KMSPico’ 등(이하 ‘불법 정품인증 툴’)으로 위장한 악성 실행파일을 유포했다.

불법 정품인증 툴로 위장, 악성 파일 유포

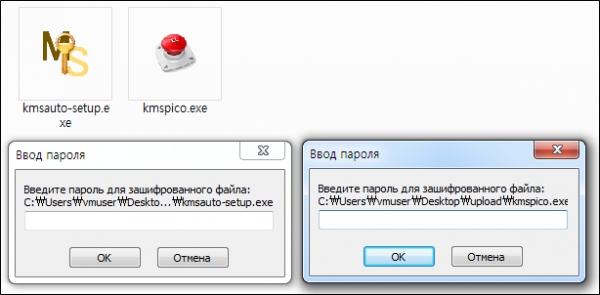

이 경우 사용자가 해당 악성 실행파일을 실행하면 비밀번호 입력창이 나타난다. 여기에 공격자가 제공한 비밀번호를 입력하고 OK 버튼을 누르면 불법 정품인증 툴과 ‘비다르(Vidar)’ 악성코드가 동시에 설치된다. 비다르(Vidar) 악성코드는 감염 PC 내 주요 정보를 외부로 유출한다. 유출 대상 정보는 FTP 클라이언트 내 저장된 사용자 계정정보, 웹 브라우저 내 계정정보 및 자동채우기(Autofill) 값, 인터넷 쿠키, 암호화폐 지갑 주소 등이다. 정보 유출 행위 이후에도 다른 악성코드를 내려받아 추가 악성 행위를 수행할 수 있다.

FTP 클라이언트는 File Transfer Protocol(파일 전송 프로토콜)을 기반으로 인터넷상에서 컴퓨터 간 파일을 교환할 수 있는 프로그램이다. 자동채우기(Autofill)는 사용자가 입력한 계정정보나 검색기록 등의 정보를 웹 브라우저 히스토리에 저장했다가 사용자가 해당 정보를 다시 입력할 때 자동으로 완성시켜주는 기능이다. 이번 악성코드는 실제 불법 정품인증 툴과 동일한 아이콘과 파일명을 사용하고 툴 설치까지 진행되기 때문에 사용자는 악성코드 감염을 의심하기 어렵다. 현재 V3 제품군은 해당 악성코드를 진단 및 차단하고 있다.

피해를 예방하기 위해서는 △정품 SW 및 콘텐츠 이용 △의심되는 웹사이트 방문 자제 △OS 및 인터넷 브라우저, 응용프로그램, 오피스 등 SW 최신 버전 유지 및 보안 패치 적용 △백신 프로그램 최신버전 유지 및 주기적 검사 △주기적인 비밀번호 변경 등의 보안수칙을 준수해야 한다.

긴급재난지원사업 사칭 개인정보 탈취

정부나 지자체의 긴급재난 지원금 지원 사업을 사칭해 사용자 개인정보 탈취를 노리는 스미싱 유포 사례도 있다. 스미싱은 문자메시지(SMS)와 피싱(Phishing)의 합성어로 악성 혹은 피싱 URL이 포함된 휴대폰 문자를 전송해 사용자의 금융·개인정보를 탈취하는 수법이다.

먼저 공격자는 “긴급생할비(‘긴급생활비’의 오타) 지원사업이 집수(‘접수’의 오타)되었습니다 다시 한번 확인 부탁드립니다. http://******.***(피싱 URL)“ 등 긴급 재난 지원금 관련 내용을 사칭해 문자메시지를 발송한다. 이때 사용자가 무심코 스미싱 문자메시지 내 URL을 실행하면 휴대폰 본인인증을 위장한 피싱 사이트가 나타난다. 만약 사용자가 속아 해당 피싱 페이지에 개인정보 입력 후 ‘인증번호 요청’ 버튼을 누르면 입력한 개인정보(이름, 성별, 생년월일, 휴대폰 번호 등)가 즉시 공격자에게 모두 전송된다.

해당 피싱 사이트는 실제 휴대폰 본인인증 화면과 매우 유사하고, 정상 인증 과정과 유사한 기능을 수행하기 때문에 사용자가 피싱 사이트임을 인지하기 어렵다. 탈취된 개인정보는 보이스피싱이나 금융정보 탈취 시도 등 공격자의 목적에 따라 다양하게 악용될 수 있어 더욱 주의해야 한다는 경고다. 현재 V3모바일시큐리티는 ‘URL검사 기능‘으로 해당 스미싱을 차단하고 사용자에게 스미싱 링크 알림을 제공하고 있다. V3모바일시큐리티 URL검사를 활성화하기 위해선 V3모바일시큐리티 메인화면 우측 하단 ‘URL 검사’ 버튼을 클릭한 후 안내에 따라 설치하면 된다. 피해를 줄이기 위해서는 △출처가 불분명한 정보성 문자메시지 내 URL/첨부파일 실행금지 △인터넷에서 개인정보 입력 시 접속한 웹 페이지 이상 여부 꼼꼼히 확인 △스마트폰에 V3 모바일 시큐리티 등 모바일 백신 설치 및 관련 기능 활성화 등 필수 보안 수칙을 실행해야 한다.

학술 관련 문서 파일 위장한 악성코드 발견

대학 논문심사 및 상반기 학술대회 등을 노려 학술 관련 문서 파일을 위장한 악성코드도 발견되어 주의가 요망된다. 해커는 일단 ‘2020_OOO(특정 학회 이름)_초전도 논문.hwp’, ‘학술대회.hwp’ 등 학술 관련 파일명으로 악성코드를 포함한 파일을 유포한다. 만약 사용자가 최신 보안패치를 하지 않은 한글(hwp) 프로그램으로 해당 파일을 실행하면 악성코드에 감염된다. 이 악성 문서는 아무 내용 없는 빈 문서이기 때문에 사용자가 의심할 수 있지만 실행 즉시 악성코드 감염이 이루어져 문서를 닫아도 감염될 수 있다.

감염 이후 악성코드는 공격자의 C&C 서버와 통신해 추가 악성코드를 내려받아 실행한다. 추가 악성코드는 다운로드(downloads) 폴더 목록, 문서(documents) 폴더 목록, 바탕화면 목록, 설치 프로그램 목록, 감염 PC의 IP주소 등 사용자 PC의 주요 정보를 탈취한다. 이후 공격자의 설정에 따라 원격 조종, 랜섬웨어 등 다양한 악성코드를 추가할 수 있어 더욱 주의해야 한다. C&C 서버는 Command&Control 서버로 공격자가 악성코드를 원격 조종하기 위해 사용하는 서버다. 현재 V3 제품군은 해당 악성코드를 진단 및 차단하고 있다.

이같은 악성코드의 피해를 줄이기 위해서는 △OS(운영체제) 및 인터넷 브라우저(IE, 크롬, 파이어폭스 등), 오피스 SW 등 프로그램 최신 보안 패치 적용 △문서 파일, 실행 파일 등 출처가 불분명한 파일 다운로드/실행 금지 △V3 등 백신 최신버전 유지 및 실시간 감시 기능 실행 등 필수 보안 수칙을 실행해야 한다는 주문이다.

김홍기 기자